Гайдамакин Н. А. 18 страницаИногда применяются и более тонкие полуавтоматизированные подходы. Пользователь, анализируя содержание вводимого документа, может через технику ключевых терминов, или через классификационную рубрикацию, или через возможности полнотекстового поиска выбрать группу предварительно сходных (ассоциированных) по смыслу документов. Далее просматривая документы этой группы, он отмечает действительно релевантные из них, определяя и устанавливая тем самым соответствующие связи (гиперссылки) вводимого документа. Таким образом, в технологиях автоматизированного формирования гипертекстовых связей документов сливаются все подходы, наработанные в сфере документальных информационных систем для формализации смыслового содержания текстовых документов. Вопросы и упражнения 1. Приведите основные отличия фактографических и документальных информационных систем по форме представления данных и способам удовлетворения информационных потребностей пользователей. 2. В чем отличие понятий пертинентность и релевантность? 3. Поясните, что отражают поисковые образы документов и запросов. 4. Что является результатом индексирования документов в документальных ИПС? 5. Объясните основные различия дескрипторных и семантических ИПЯ. 6. Дайте определения показателей эффективности документальных ИПС и охарактеризуйте соотношение между полнотой н точностью документального информационного поиска. 7. Объясните суть и дайте сравнительную характеристику перечислительной и систематизированной классификации документов. 8. По фрагменту фасетной классификации, приведенной на рис. 6.6, постройте индекс документа, в котором идет речь о коррозионной усталости трубчатых растяжных конструкций из хромоникелевых сплавов. 9. По фрагменту фасетпой классификации, приведенной на рис. 6.6, поясните, о чем может идти речь в документах, индекс которых выражается следующими фасетными формулами: Ac Bс Kg Lg Ac Bcd Kgb Lm Ac Bgt Ki Lg 10. Для документальной базы текстовых сообщений о планируемых или состоявшихся научных мероприятиях (конференции, семинары, симпозиумы) по тематикам, связанным с радиолокацией (радионавигация, загоризонтная локация, синтез и обработка радиолокационных сигналов, антенно-фидерная техника, устройства отображения радиолокационной ииформации и т. д.), организуемых академическими, отраслевыми НИИ или учебными заведениями, составьте примерную схему фасетиой классификации и на ее основе проиндексируйте следующее сообщение: 21.08.2000г. Институтом математики и кибернетики Северосибирского отделения РАН в г. Северск проводится научно-практическая конференция «Теория и практика (фазокодоманипулированных (ФКМ) сигналов радиолокационных устройств». 11. Для чего применяется координация понятий (терминов) в документальных ИПС на основе индексирования? В чем суть и отличия понятии пред- и посткоординации? 12. В рамках фасетной классификации, приведенной на рис. 6.6, поясните следующие фасетные формулы с использованием координации понятий, отражающие содержание документов или запросов пользователя:

13. В рамках фасетной классификации, приведенной на рис. 6.6, составьте фасетную (формулу с использованием предкоординации понятий для документа, в котором идет речь о разрушениях ие-трубчатых конструкций из хромистых или хромоникелевых сталей от коррозионной усталости при сжатиях или ударах. 14. Какие отличия имеет тезаурус от словаря ключевых слов определенной предметной области? 15. В чем заключается ведение тезауруса? 16. Почему ИПС па основе тезаурусов обладают более высокой эффективностью документального информационного поиска по сравнению с системами, построенными па основе перечислительной классификации содержания документов по словарю ключевых слов? 17. Приведите сравнительную характеристику преимуществ и недостатков ручного и автоматизированного индексирования документов. 18. Что представляет собой индекс в документальных ИПС, какова его организация и смысл элементов? 19. В каком смысле индекс полнотекстовых систем отражает полный текст документов, агрегированных в ИПС? 20. По информационно-технологической структуре полнотекстовых ИПС, приведенной на рис. 6.9, выделите элементы, которые в совокупности составляют программные средства, характеризуемые термином «полнотекстовые СУБД».

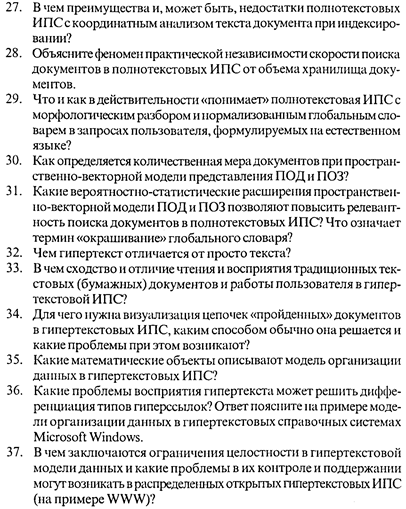

7. Администрирование информационных систем и защита данных Использование автоматизированных информационных систем порождает общие информационные ресурсы в виде базы или совокупности баз данных, состояние и функционирование которых может критически влиять на жизнедеятельность предприятия, организации. В результате, как и для любого критического ресурса, требуются отдельное специфическое управление и контроль состояния, получившие в процессе внедрения АИС в практику информационного обеспечения деятельности предприятий и организаций специальный термин — «администрирование и защита данных (баз данных)». В номенклатуре специалистов, обеспечивающих проектирование, создание, эксплуатацию и использование АИС, соответственно, выделилась отдельная категория, называемая администраторами систем (баз данных), играющих ключевую роль в процессах информационного обеспечения деятельности предприятий и организаций. Взгляды на функции и содержание задач, решаемых в процессе администрирования баз данных, формировались вместе со становлением индустрии АИС, менялись вместе с изменениями и усложнениями программно-технических аспектов реализации АИС, но со временем постепенно сформировался некоторый их базовый перечень, и администрирование баз данных вошло неотъемлемым ключевым компонентом в теорию и практику автоматизированных информационных систем. 7.1. Администрирование информационных систем В общем плане термин «администрирование» определяет комплекс процессов при создании, эксплуатации и использовании АИС, связанных с обеспечением надежности и эффективности функционирования АИС, безопасности данных и организацией коллективной работы пользователей различных категорий. Этот комплекс процессов можно разделить по решаемым задачам на следующие группы: • обеспечение и поддержание настройки структурного, интерфейсного и технологического компонентов АИС на структуру и процессы предметной области системы; • обеспечение надежности и сохранности данных; • организация и обеспечение коллективной работы пользователей с общими данными. Первое направление обусловливает участие администратора системы в этапах проектирования и ввода АИС в эксплуатацию. Администратор при этом выступает экспертом в команде разработчиков по выбору СУБД и ее особенностям в плане реализации тех или иных компонент концептуальной схемы создаваемого банка данных, участвует в процессах создания типовых запросов, экранных форм для ввода и вывода данных, шаблонов отчетов. На этапе проектирования и, в особенности, в процессе дальнейшей эксплуатации при наполнении системы данными администратор системы производит анализ адекватности и эффективности спроектированной внутренней схемы базы данных и при необходимости может осуществлять ее корректировку через использование, например, техники нормализации таблиц в реляционных СУБД. Для обеспечения таких функций некоторые СУБД содержат специальный программный инструментарий в виде анализаторов быстродействия и оптимальности баз данных. В эту же группу функций входит создание и поддержание словарно-классификационной базы (словари, справочники, ключевые слова, тезаурусы), которая должна адекватно отражать особенности предметной области информационной системы. Еще одной важной функцией, особенно на этапе ввода информационной системы в эксплуатацию, является первоначальное наполнение системы данными. Во многих случаях для этого могут быть использованы данные из других информационных систем, находящихся, возможно, в других физических форматах и с другой логической организацией. Импорт данных из внешних источников, как правило, требует высокой квалификации по возможностям используемой в АИС СУБД, детального представления логической и физической организации данных в АИС и выполняется вследствие этого администратором системы. В фактографических АИС на основе реляционных СУБД подобные задачи решаются на основе запросов на создание таблиц, источник данных для которых находится во внешних базах или в файлах других форматов (электронные таблицы, текстовые файлы в формате УФОД). Соответственно, особенности функционирования АИС могут требовать решения и обратных задач, т. е. задач экспорта данных во внешние системы и другие форматы. Такие задачи в большинстве случаев также решаются администраторами АИС. Обеспечение надежности и сохранности данных является одной из главных обязанностей администратора АИС и включает, в свою очередь, решение ряда следующих технологических и профилактических задач: • планирование, конфигурирование и поддержание системы использования устройств внешней памяти, на которых размещаются файлы данных; • архивирование и резервирование данных; • восстановление данных после сбоев и повреждений; • проверка и поддержание целостности данных. Большой объем файлов баз данных, как уже отмечалось, обусловливает их размещение на устройствах дисковой (внешней) памяти. Поэтому отдельной задачей при проектировании АИС является определение схемы размещения файлов базы данных системы на устройствах внешней памяти, контроль за ее состоянием в процессе эксплуатации АИС. В ряде приложений сохранность и работоспособность базы данных является чрезвычайно критическим аспектом либо в силу технологических особенностей (системы реального времени), либо в силу содержательного характера данных. В этих случаях применяются подходы так называемого горячего резервирования данных, когда база данных постоянно находится в виде двух идентичных (зеркальных) и параллельно функционирующих копий, размещаемых на двух раздельных системах дисковой памяти. В других ситуациях для обеспечения сохранности данных используются операции архивирования и резервирования данных. В большинстве случаев архивирование производится обычными средствами архивации файлов для их компактного долговременного хранения, как правило, на внешних съемных носителях. Функции архивирования данных иногда могут входить и в перечень внутренних функций самих СУБД. Резервирование данных, как правило, не предусматривает специального сжатия данных, а производится через создание специальных копий файлов данных в технологических или иных целях. И архивирование, и резервирование, помимо технологических целей, преследуют также профилактические цели по еще одной чрезвычайно важной операции, выполняемой администратором АИС — восстановлению данных после сбоев и повреждений. Наличие резервной или архивной копии базы данных позволяет восстановить работоспособность системы при выходе из строя основного файла (файлов) данных. При этом, однако, часть данных, или их изменений, произведенные за время, прошедшее с момента последнего архивирования или резервирования, могут быть потеряны. Такие ситуации особенно критичны при коллективной обработке общих данных, реализуемых клиент-серверными системами. Поэтому в промышленных СУБД, реализующих технологии «Клиент-сервер», в большинстве случаев предусматривается ведение специального журнала текущих изменений базы данных, размещаемого отдельно от основных данных и, как правило, на отдельном носителе. Как уже отмечалось, такой подход называется журнализацией. В журнале изменений осуществляются непрерывная фиксация и протоколирование всех манипуляций пользователей с базой данных. В результате при любом сбое с помощью архивной копии и журнала изменений администратор системы может полностью восстановить данные до момента сбоя. В перечень функций администратора по обеспечению восстановления данных входит также профилактика дисковых носителей внешней памяти, обеспечиваемая специальными программными инструментальными утилитами операционной системы — проверка состояния дисков, дефрагментация и т. д. Данные обязанности накладывают дополнительные требования к профессиональной подготовке администраторов как особого направления подготовки системных программистов. Проверка и поддержание целостности данных является также неотъемлемой функцией администраторов и заключается в обеспечении настройки и функционирования защитных механизмов СУБД, поддерживающих ограничения целостности данных и связей в конкретной базе данных. Как правило, в большинстве СУБД имеются встроенные механизмы автоматического поддержания и контроля целостности данных. Вместе с тем, в ряде случаев, логика предметной области не даст возможности устанавливать такие режимы обеспечения целостности связей, как, например, каскадное обновление и удаление связанных записей. При этом в процессе работы пользователей с базой данных может образовываться множество коллизий в виде «оборванных» связей, что снижает эффективность функционирования базы данных. В таких ситуациях одной из функций администратора базы данных являются периодический контроль целостности связей и устранение подобных коллизий. В некоторых СУБД для решения этих задач предусмотрены специальные режимы и механизмы «ревизии» и восстановления целостности базы данных. В других СУБД данные задачи решаются через технику запросов или через разработку, в том числе и самими администраторами АИС специальных программных утилит. Сходные задачи ревизии данных решаются администратором также в тех случаях, когда устанавливаются временные регламенты хранения данных и «устаревшие» данные должны своевременно обновляться или удаляться из системы. Большой комплекс функций администратора АИС связан с организацией и обеспечением коллективной работы пользователей с общими данными. Еще на этапе проектирования АИС с непосредственным участием будущего администратора системы разрабатывается организационная схема функционирования и использования АИС. Исходя из особенностей технологических процессов в предметной области и круга решаемых задач, определяются функциональные группы работников, отвечающих за ввод, обработку и использование общих данных системы. На этой основе строится перечень и схема пользователей системы, определяются их конкретные функции, полномочия, разрабатываются необходимые технологические и интерфейсные элементы (входные и выходные экранные формы, запросы, шаблоны отчетов и т. д.), прорабатываются и устанавливаются внутренние параметры и характеристики коллективной обработки данных (размещение данных, параметры блокировок, обмена и т. д.). Администратор АИС, по сути, является как раз организатором и руководителем этих технологических процессов организации работы эксплуатационного персонала и абонентов-пользователей системы. Отдельным, но тесно переплетенным с остальными функциями, направлением этого комплекса обязанностей администратора системы является создание и поддержание системы разграничения доступа к данным и защиты данных от несанкционированного доступа. На основе системы и схемы функций, задач и полномочий пользователей и обслуживающего персонала администратором строится и поддерживается схема категорирования объектов базы данных по критерию доступа различных пользователей и внешних процессов, осуществляется текущее управление этой схемой и аудит процессов обработки данных с точки зрения безопасности и разграничения доступа к данным. Развитые СУБД в составе своих функций и возможностей, как правило, имеют специальный инструментарий, обеспечивающий основной набор функций и задач администратора — уже упоминавшийся анализатор быстродействия и оптимальности, утилиты архивирования, резервирования и ревизии базы данных, подсистему разграничения доступа и защиты данных. В настольных однопользовательских системах, строящихся на основе СУБД с развитым интерфейсным набором инструментов по созданию и управлению базами данных, все или большая часть функций администратора может выполняться самими пользователями, которые в необходимых случаях могут лишь изредка прибегать к помощи и консультациям соответствующих специалистов. Вместе с тем рассмотренный перечень функций и решаемых задач, так или иначе, реализуется и в однопользовательских системах. Следует также отметить, что организационно администраторы АИС являются отдельными штатными категориями работников информационных служб, подчиняясь непосредственно руководителям таких служб, или во многих случаях, собственно, и выполняя функции руководителя службы информационного обеспечения предприятия, организации, отдельного подразделения. 7.2. Разграничение доступа и защита данных Одной из оборотных сторон компьютерных информационных технологий является обострение проблемы защиты информации. Данные в компьютерной форме сосредоточивают в физически локальном и небольшом объеме огромные массивы информации, несанкционированный доступ к которой или ее разрушение могут приводить порой к катастрофическим последствиям и ущербу. Возможность быстрого, во многих случаях практически мгновенного, и без следов копирования огромных массивов данных, находящихся в компьютерной форме, в том числе и удаленно расположенных, дополнительно провоцирует злоумышленников на несанкционированный доступ к информации, ее несанкционированную модификацию или разрушение. Вместе с тем теоретическая проработка вопросов обеспечения безопасности информации и их практическая реализация долгое время отставали от уровня развития программной индустрии СУБД, и в коммерческих продуктах средства обеспечения безопасности данных стали появляться лишь в 90-х годах. Импульсы развития и первые исследования теории и практики обеспечения безопасности данных в компьютерных системах были обусловлены, прежде всего, потребностями военной сферы, где проблема безопасности в целом, и компьютерной безопасности в частности стоят особенно остро. Начало этим процессам было положено исследованиями вопросов защиты компьютерной информации, проведенными в конце 70-х — начале 80-х годов национальным центром компьютерной безопасности (NCSC — National Computer Security Center) Министерства обороны США. Результатом этих исследований явилось издание Министерством обороны США в 1983 г. документа под названием «Критерии оценки надежных компьютерных систем», впоследствии по цвету обложки получившего название «Оранжевой книги». Данный документ стал фактически первым стандартом в области создания защищенных компьютерных систем и впоследствии основой организации системы сертификации компьютерных систем по критериям защиты информации. Подходы к построению и анализу защищенных систем, представленные в «Оранжевой книге», послужили методологической и методической базой для дальнейших исследований в этой сфере. В 1991 г. NCSC был издан новый документ — Интерпретация «Критериев оценки надежных компьютерных систем» в применении к понятию надежной системы управления базой данных, известный под сокращенным названием TDI или «Розовой книги», конкретизирующий и развивающий основные положения «Оранжевой книги» по вопросам создания и оценки защищенных СУБД. В конце 80-х — начале 90-х годов аналогичные исследования по проблемам компьютерной безопасности были проведены во многих странах и созданы соответствующие национальные стандарты в этой сфере. В нашей стране Государственной технической комиссией при Президенте РФ были разработаны и в 1992 г. опубликованы «Руководящие документы по защите от несанкционированного доступа к информации», определяющие требования, методику и стандарты построения защищенных средств вычислительной техники и автоматизированных систем. 7.2.1. Понятие и модели безопасности данных Исследования по проблемам защиты компьютерной информации, проведенные в конце 70-х—начале 80-х годов, развитые впоследствии в различных приложениях и закрепленные в соответствующих стандартах, определяют в качестве составных элементов понятия безопасности информации три компонента: • конфиденциальность (защита от несанкционированного доступа); • целостность (защита от несанкционированного изменения информации); • доступность (защита от несанкционированного удержания информации и ресурсов, защита от разрушения, защита работоспособности). Составляющим безопасности информации противостоят соответствующие угрозы. Под угрозой безопасности информации понимается осуществляемое или потенциально осуществимое воздействие на компьютерную систему, которое прямо или косвенно может нанести ущерб безопасности информации. Угрозы реализуют или пытаются реализовать нарушители информационной безопасности. Формализованное описание или представление комплекса возможностей нарушителя по реализации тех или иных угроз безопасности информации называют моделью нарушителя (злоумышленника). Качественное описание комплекса организационно-технологических и программно-технических мер по обеспечению защищенности информации в компьютерной системе (АИС) называют политикой безопасности. Формальное (математическое, алгоритмическое, схемотехническое) выражение и формулирование политики безопасности называют моделью безопасности. Модель безопасности включает: • модель компьютерной (информационной) системы; • критерии, принципы, ограничения и целевые функции защищенности информации от угроз; • формализованные правила, ограничения, алгоритмы, схемы и механизмы безопасного функционирования системы. В основе большинства моделей безопасности лежит субъектно-объектная модель компьютерных систем, в том числе и баз данных как ядра автоматизированных информационных систем. База данных АИС разделяется на субъекты базы данных (активные сущности), объекты базы данных (пассивные сущности) и порождаемые действиями субъектов процессы над объектами (см. рис. 7.1).

Рис. 7.1. База данных АИС в моделях безопасности данных Определяются два основополагающих принципа безопасности функционирования информационных систем: • персонализация (идентификация) и аутентификация (подтверждение подлинности) всех субъектов и их процессов по отношению к объектам; • разграничение полномочий субъектов по отношению к объектам и обязательная проверка полномочий любых процессов над данными. Соответственно в структуре ядра СУБД выделяется дополнительный компонент, называемый монитором (сервером, менеджером, ядром) безопасности (Trusted Computing Base— ТСВ), который реализует определенную политику безопасности во всех процессах обработки данных. Если в схемотехническом аспекте компьютерную систему представить как совокупность ядра, включающего компоненты представления данных и доступа (манипулирования) к данным, а также надстройки, которая реализует интерфейсные и прикладные функции, то роль и место монитора безопасности можно проиллюстрировать схемой, приведенной на рис. 7.2.

Рис. 7.2. Схематический аспект защиты информации в компьютерных системах В узком смысле политика безопасности, реализуемая монитором безопасности компьютерной системы, собственно и определяет модель безопасности (вторая и третья компоненты). Простейшая (одноуровневая) модель безопасности данных строится на основе дискреционного (избирательного) принципа разграничения доступа, при котором доступ к объектам осуществляется наоснове множества разрешенных отношений доступа в виде троек — «субъект доступа – тип доступа – объект доступа». Наглядным и распространенным способом формализованного представления дискреционного доступа является матрица доступа, устанавливающая перечень пользователей (субъектов) и перечень разрешенных операций (процессов) по отношению к каждому объекту базы данных (таблицы, запросы, формы, отчеты). На рис. 7.3 приведен пример, иллюстрирующий матрицу доступа.

Обозначения: Ч – чтение; М – модификация; С – создание; У – удаление (записей) Рис. 7.3. Модель безопасности на основе матрицы доступа (дискреционный принцип разграничения доступа) Важным аспектом моделей безопасности является управление доступом. Существует два подхода: • добровольное управление доступом; • принудительное управление доступом. При добровольном управлении доступом вводится так называемое владение объектами. Как правило, владельцами объектов являются те субъекты базы данных, процессы которых создали соответствующие объекты. Добровольное управление доступом заключается в том, что права на доступ к объектам определяют их владельцы. Иначе говоря, соответствующие ячейки матрицы доступа заполняются теми субъектами (пользователями), которым принадлежат права владения над соответствующими объектами базы данных. В большинстве систем права владения объектами могут передаваться. В результате при добровольном управлении доступом реализуется полностью децентрализованный принцип организации и управления процессом разграничения доступа. Такой подход обеспечивает гибкость настраивания системы разграничения доступа в базе данных на конкретную совокупность пользователей и ресурсов, но затрудняет общий контроль и аудит состояния безопасности данных в системе. Принудительный подход к управлению доступом предусматривает введение единого централизованного администрирования доступом. В базе данных выделяется специальный доверенный субъект (администратор), который (и только он), собственно, и определяет разрешения на доступ всех остальных субъектов к объектам базы данных. Иначе говоря, заполнять и изменять ячейки матрицы доступа может только администратор системы. Принудительный способ обеспечивает более жесткое централизованное управление доступом. Вместе с тем он является менее гибким и менее точным в плане настройки системы разграничения доступа на потребности и полномочия пользователей, так как наиболее полное представление о содержимом и конфиденциальности объектов (ресурсов) имеют, соответственно, их владельцы. На практике может применяться комбинированный способ управления доступом, когда определенная часть полномочий на доступ к объектам устанавливается администратором, а другая часть владельцами объектов. Исследования различных подходов к обеспечению информационной безопасности в традиционных (некомпьютерных) сферах и технологиях показали, что одноуровневой модели безопасности данных недостаточно для адекватного отражения реальных производственных и организационных схем. В частности традиционные подходы используют категорирование информационных ресурсов по уровню конфиденциальности (совершенно секретно — СС, секретно — С, конфиденциально — К, и т. п.). Соответственно субъекты доступа к ним (сотрудники) также категорируются по соответствующим уровням доверия, получая так называемого допуска (допуск степени 1, допуск степени 2 и т. д.). Понятие допуска определяет мандатный (полномочный) принцип разграничения доступа к информации. В соответствии с мандатным принципом работник, обладающий допуском степени «1», имеет право работать с любой информацией уровня «СС», «С» и «К». Работник с допуском «2» соответственно имеет право работы с любой информацией уровня «С» и «К». Работник с допуском «3» имеет право работать с любой информацией только уровня «К». Мандатный принцип построения системы разграничения доступа в СУБД реализует многоуровневую модель безопасности данных, называемую еще моделью Белл — ЛаПадула (по имени ее авторов — американских специалистов Д. Белла и Л. ЛаПадула), которая иллюстрируется схемой, приведенной на рис. 7.4.

Рис. 7.4. Модель безопасности данных Белл — ЛаПадула (мандатный принцип разграничения доступа) В модели Белл — ЛаПадула объекты и субъекты категорируются по иерархическому мандатному принципу доступы. Субъект, имеющий допуск 1-й (высшей) степени, получает доступ к объектам 1-го (высшего) уровня конфиденциальности и автоматически ко всем объектам более низких уровней конфиденциальности (т. е. к объектам 2-го и 3-го уровней). Соответственно, субъект со 2-й степенью допуска имеет доступ ко всем объектам 2-го и 3-го уровней конфиденциальности, и т. д.

|