Гайдамакин Н. А. 19 страницаВ модели Белл —ЛаПадула устанавливаются и поддерживаются два основных ограничения политики безопасности: • запрет чтения вверх (no read up — NRU); • запрет записи вниз (no write down — NWD). Ограничение NRU является логическим следствием мандатного принципа разграничения доступа, запрещая субъектам читать данные из объектов более высокой степени конфиденциальности, чем позволяет их допуск. Ограничение NWD предотвращает перенос (утечку) конфиденциальной информации путем ее копирования из объектов с высоким уровнем конфиденциальности в неконфиденциальные объекты или в объекты с меньшим уровнем конфиденциальности. Ограничения NRU и NWD приводят к тому, что по разным типам доступа («чтение», «создание», удаление», «запись») в модели Белл—ЛаПадула устанавливается разный порядок доступа конкретного субъекта к объектам. В частности, в схеме, приведенной на рис. 7.4, может показаться странным, что по типу доступа «создание» субъект (процесс) с допуском степени 3 (низшей) имеет возможность создавать объекты (записи) в объектах более высокого уровня конфиденциальности.* Такой подход, тем не менее, отражает реальные жизненные ситуации, когда работники, к примеру, кадрового подразделения могут заполнять формализованные карточки на новых сотрудников, направляя их в специальную картотеку личных данных сотрудников организации и порождая первые документы личных дел новых сотрудников, но не имеют при этом собственно самого доступа к этой картотеке по другим типам операций (чтение, удаление, изменение). * В литературе подобные возможности доступа в многоуровневых моделях обозначаются *-свойством

Мандатный принцип разграничения доступа, опять-таки исходя из дополнительных способов разграничения доступа к конфиденциальной информации, наработанных в «бумажных» технологиях, в частности в военной сфере, может дополняться элементами функционально-зонального принципа разграничения доступа. В соответствии с функционально-зональным принципом, защищаемые сведения, помимо категории конфиденциальности, получают признак функциональной тематики (зоны), например сведения по артиллерии, сведения по авиации, и т. д. Соответственно, каждый работник, имеющий определенный допуск к конфиденциальным сведениям, еще по своим функциональным обязанностям имеет определенный профиль деятельности, который предоставляет допуск или уточняет сферу допуска к категорированным сведениям только соответствующей тематики. Такой подход предоставляет более гибкие и точные возможности организации работы с конфиденциальными сведениями и в СУБД реализуется через технику профилей и ролей пользователей. На практике в реальных политиках мониторов безопасности баз данных чаще всего применяется дискреционный принцип с принудительным управлением доступом, «усиливаемый» элементами мандатного принципа в сочетании с добровольным управлением доступом (допуска субъектов устанавливает и изменяет только администратор, уровень конфиденциальности объектов устанавливают и изменяют только владельцы). В распределенных СУБД могут также применяться элементы функционально-зонального разграничения доступа в виде жесткой привязки объектов и субъектов к определенным устройствам, а также выделении специальных зон, областей со «своей» политикой безопасности. При реализации политик и моделей безопасности данных в фактографических АИС на основе реляционных СУБД возникают специфические проблемы разграничения доступа на уровне отдельных полей таблиц. Эти проблемы связаны с отсутствием в реляционной модели типов полей с множественным (многозначным) характером данных.* * Требование первой нормальной формы

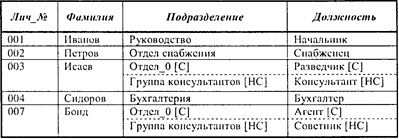

Поясним суть подобных проблем следующим образом. Предположим, в базе данных имеется таблица с записями по сотрудникам с полями «Лич_№», «Фамилия», «Подразделение», «Должность». Предположим также, что в структуре организации имеется засекреченное подразделение «Отдел_0», известное для всех непосвященных под названием «Группа консультантов». Соответственно поля «Подразделение», «Должность» для записей сотрудников этого подразделения будут иметь двойные значения — одно истинное (секретное), другое для прикрытия (легенда). Записи таблицы «Сотрудники» в этом случае могут иметь вид: Таблица 7.1

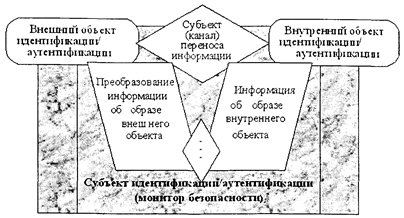

В таблице знаком [С] обозначены секретные значения, знаком [НС] несекретные значения соответствующих полей. Как видно из приведенной таблицы, требования первой нормальной формы в таких случаях нарушаются. Более того, даже если взять более простой случай, когда конфиденциальные данные по некоторым полям пользователям, не имеющим соответствующей степени допуска, просто не показываются, т.е. такой пользователь «видит» в секретных полях некоторых записей просто пустые значения, то тем не менее возникают косвенные каналы нарушения конфиденциальности. Так как на самом деле в соответствующем поле данные имеются, то при попытке записи в эти поля неуполномоченный на это пользователь получит отказ, и, тем самым, «почувствует» что-то неладное, подозрительное, скажем, в отношении записи сотрудника с личным номером 007. Это и есть косвенный канал. В более общем виде под косвенным каналом нарушения конфиденциальности подразумевается механизм, посредством которого субъект, имеющий высокий уровень благонадежности, может предоставить определенные аспекты конфиденциальной информации субъектам, степень допуска которых ниже уровня конфиденциальности этой информации. В определенной степени проблему многозначности и косвенных каналов можно решать через нормализацию соответствующих таблиц, разбивая их на связанные таблицы, уровень конфиденциальности которых, или конфиденциальности части записей которых, будет различным. Другие подходы основываются на расширении реляционной модели в сторону многозначности и допущения существования в таблицах кортежей с одинаковыми значениями ключевых полей. 7.2.2. Технологические аспекты защиты информации Практическая реализация политик и моделей безопасности, а также аксиоматических принципов построения и функционирования защищенных информационных систем обусловливает необходимость решения ряда программно-технологических задач, которые можно сгруппировать по следующим направлениям: • технологии идентификации и аутентификации; • языки безопасности баз данных; • технологии обеспечения безопасности повторного использования объектов; • технологии надежного проектирования и администрирования. 7.2.2.1. Идентификация и аутентификация Технологии идентификации и аутентификации являются обязательным элементом защищенных систем, так как обеспечивают аксиоматический принцип персонализации субъектов и, тем самым, реализуют первый (исходный) программно-технический рубеж защиты информации в компьютерных системах. Под идентификацией понимается различение субъектов, объектов, процессов по их образам, выражаемым именами. Под аутентификацией понимается проверка и подтверждение подлинности образа идентифицированного субъекта, объекта, процесса. Как вытекает из самой сути данных понятий, в основе технологий идентификации и аутентификации лежит идеология статистического распознавания образов, обусловливая, соответственно, принципиальное наличие ошибок первого (неправильное распознавание) и второго (неправильное нераспознавание) рода. Методы, алгоритмы и технологии распознавания направлены на обеспечение задаваемых вероятностей этих ошибок при определенных стоимостных или иных затратах. В системотехническом плане структуру систем идентификации/аутентификации можно проиллюстрировать схемой, приведенной на рис. 7.5. При регистрации объекта идентификации/аутентификации в системе монитором безопасности формируется его образ, информация по которому подвергается необратимому без знания алгоритма и шифра-ключа, т. е. криптографическому, преобразованию и сохраняется в виде ресурса, доступного в системе исключительно монитору безопасности. Таким образом формируется информационный массив внутренних образов объектов идентификации/аутентификации.

Рис. 7.5. Системотехнический аспект идентификации/аутентификации Впоследствии при идентификации/аутентификации (очередной вход в систему пользователя, запрос процесса на доступ к объекту, проверка подлинности объекта системы при выполнении над ним действий и т. д.) объект через канал переноса информации передает монитору безопасности информацию о своем образе, которая подвергается соответствующему преобразованию. Результат этого преобразования сравнивается с соответствующим зарегистрированным внутренним образом, и при их совпадении принимается решение о распознавании (идентификации) и подлинности (аутентификации) объекта. Информационный массив внутренних образов объектов идентификации/аутентификации является критическим ресурсом системы, несанкционированный доступ к которому дискредитирует всю систему безопасности. Поэтому помимо всевозможных мер по исключению угроз несанкционированного доступа к нему сама информация о внутренних образах объектов идентификации/аутентификации находится в зашифрованном виде. Формирование образов осуществляется на разной методологической и физической основе в зависимости от объекта идентификации/аутентификации (пользователь-субъект; процесс; объект-ресурс в виде таблицы, формы, запроса, файла, устройства, каталога и т. д.). В общем плане для идентификации/аутентификации пользователей-субъектов в компьютерных системах могут использоваться их биометрические параметры (отпечатки пальцев, рисунок радужной оболочки глаз, голос, почерк и т. д.), либо специальные замково-ключевые устройства (смарт-карты, магнитные карты и т. п.). Однако при доступе непосредственно в АИС (в базы данных), чаще всего используются парольные системы идентификации/аутентифшкации. Парольные системы основаны на предъявлении пользователем в момент аутентификации специального секретного (известного только подлинному пользователю) слова или набора символов — пароля. Пароль вводится пользователем с клавиатуры, подвергается криптопреобразованию и сравнивается со своей зашифрованной соответствующим образом учетной копией в системе. При совпадении внешнего и внутреннего парольного аутентификатора осуществляется распознавание и подтверждение подлинности соответствующего субъекта. Парольные системы являются простыми, но при условии правильной организации подбора и использования паролей, в частности, безусловного сохранения пользователями своих паролей втайне, достаточно надежным средством аутентификации, и, в силу данного обстоятельства, широко распространены. Основной недостаток систем парольной аутентификации заключается в принципиальной оторванности, отделимости аутентификатора от субъекта-носителя. В результате пароль может быть получен тем или иным способом от законного пользователя или просто подобран, подсмотрен по набору на клавиатуре, перехвачен тем или иным способом в канале ввода в систему и предъявлен системе злоумышленником. Поэтому в некоторых случаях парольные аутентифи ры могут усиливаться диалогово-вопросными сис системами «коллективного вхождения». В диалогово ных системах для каждого зарегистрирован создается некоторая база вопросов я ответов купности и в деталях могут быть известны только подлинному пользователю (например, сведения чисто личного характера). В результате внутренний образ субъекта существенно расширяется и появляется возможность варьирования аутентификатора при каждом следующем входе пользователя в систему. При входе пользователя в систему монитор безопасности (субъект аутентификации) формирует случайную выборку вопросов и, чаще всего, по статистическому критерию «n из m» принимает решение об аутентификации. В системах коллективного вхождения парольную аутентификацию должны одновременно пройти сразу все зарегистрированные для работы в системе пользователи. Иначе говоря, поодиночке пользователи работать в системе не могут. Вероятность подбора, перехвата и т. д. злоумышленником (злоумышленниками) сразу всех паролей, как правило, существенно меньше, и, тем самым, надежность подобных систем аутентификации выше. Аутентификации в распределенных информационных системах в принципе должны подвергаться и объекты (ресурсы, устройства), а также процессы (запросы, пакеты и т. д.). Аутентифицированный (подлинный) пользователь, обращаясь к объектам системы и порождая соответствующие процессы, должен, в свою очередь, убедиться в их подлинности,* например, отправляя распечатать сформированный в базе данных конфиденциальный отчет на сетевой принтер, специально предназначенный для распечатки соответствующих конфиденциальных документов. * Так называемый принцип надежного пути и гарантированности архитектуры.

Как правило, для аутентификации объектов применяются технологии асимметричных криптосистем, называемых иначе системами с открытым ключом, рассмотрение которых выходит за допустимый объем данного пособия. Для аутентификации процессов широкое распространение нашли технологии меток (дескрипторов) доступа. Технология меток или дескрипторов доступа отражает сочетание одноуровневой и многоуровневой моделей безопасности данных и основывается на присвоении администратором системы всем объектам и субъектам базы данных специальных дескрипторов доступа, содержащих набор параметров уровня конфиденциальности, допустимых операциях, допустимых имен объектов или субъектов доступа и других особых условий доступа. Субъект доступа, инициируя в соответствии со своим дескриптором (меткой) разрешенный процесс, передает ему свою метку доступа (помечает своей меткой). Ядро безопасности СУБД (ТСВ) проверяет подлинность метки процесса, сравнивая ее с меткой доступа пользователя-субъекта, от имени которого выступает процесс. При положительном результате метка доступа процесса сравнивается с меткой доступа объекта, операцию с которым намеревается осуществлять процесс. Если дескрипторы доступа процесса и объекта совпадают (или удовлетворяют правилам и ограничениям политики безопасности системы), монитор безопасности разрешает соответствующий доступ, т. е. разрешает осуществление процесса (операции). Проверка подлинности метки процесса предотвращает возможные угрозы нарушения безопасности данных путем формирования субъектом для инициируемого им процесса такой метки, которая не соответствует его полномочиям. Для проверки подлинности меток в системе формируется специальный файл (массив) учетных записей. При регистрации нового пользователя в системе для него создается учетная запись, содержащая его идентификационный номер (идентификатор), парольный аутентификатор и набор дескрипторов доступа к объектам базы данных (метка доступа). При инициировании пользователем (субъектом) какого-либо процесса в базе данных и передаче ему своей метки доступа ядро безопасности СУБД подвергает метку процесса криптопреобразованию, сравнивает ее с зашифрованной меткой соответствующего субъекта (пользователя) в массиве учетных записей и выносит решение о подлинности метки. Массив учетных записей, в свою очередь, является объектом высшей степени конфиденциальности в системе, и доступен только администратору. Ввиду исключительной важности массива учетных записей для безопасности всей системы помимо шифрования его содержимого принимается ряд дополнительных мер к его защите, в том числе специальный режим его размещения, проверка его целостности, документирование всех процессов над ним. Таким образом, на сегодняшний день наработан и используется развитый набор технологий идентификации/аутентификации в защищенных компьютерных системах. Вместе с тем основные бреши безопасности чаще всего находятся злоумышленниками именно на этом пути. 7.2.2.2. Языки безопасности баз данных Для определения конкретных назначений или установления правил и ограничений доступа при проектировании банков данных АИС, а также в целях управления системой разграничения доступа и в более широком смысле системой коллективной обработки данных администратору системы необходим специальный инструментарий. Такой инструментарий должен основываться на определенном языке, позволяющем описывать и устанавливать те или иные назначения доступа и другие необходимые установки политики безопасности в конкретной АИС. В реляционных СУБД такой язык должен являться соответственно составной частью языка SQL. Исторически впервые подобные вопросы были поставлены и реализованы в упоминавшихся языках SEQUEL (созданного в рамках проекта System R фирмы IBM) и языка QUEL (созданного в рамках проекта INGRES) и послуживших в дальнейшем основой для языка SQL. Как уже отмечалось в п. 4.1, в перечне базовых инструкций языка SQL представлены инструкции GRANT и REVOKE, предоставляющие или отменяющие привилегии пользователям. Структура инструкции GRANT выглядит следующим образом: GRANT список_привилегий_через_запятую ON ИмяОбъекта TO ИменаПользователей_через_запятую [ WITHGRANTOPTION ]; где: — список привилегий составляют разрешенные инструкции (операции) над объектом (таблицей) — SELECT, INSERT, UPDATE, DELETE; — список пользователей представляется их именами-идентификаторами или может быть заменен ключевым словом PUBLIC, которое идентифицирует всех пользователей, зарегистрированных в системе; — директива WITH GRANT OPTION наделяет перечисленных пользователей дополнительными особыми полномочиями по предоставлению (перепредоставлению) указанных в списке привилегий-полномочий другим пользователям. В большинстве случаев право подачи команд GRAND и REVOKE по конкретному объекту автоматически имеют пользователи, создавшие данный объект, т. е. их владельцы. В других подходах этим правом наделяются доверенные субъекты, т. е. администраторы. Хотя в явном виде такой подход не предусматривает создание матрицы доступа,* тем не менее, реализуется классический принцип дискреционного разграничения доступа с сочетанием как добровольного, так и принудительного управления доступом. * На самом деле в большинстве СУБД привилегии и установки доступа, как и структура базы данных, «прописываются» в системных таблицах БД, т.е. в системном каталоге БД. который можно рассматривать, в том числе и в качестве матрицы доступа.

Как уже отмечалось, дискреционный принцип обладает большой гибкостью по настройке системы разграничения доступа на особенности предметной области базы данных и потребности пользователей, но не обеспечивает эффективной управляемости и затрудняет проведение какой-либо целенаправленной политики безопасности в системе. Преодоление этого недостатка достигается двумя путями — использованием техники «представлений» и специальными расширениями языка SQL. Использование техники представлений является распространенным технологическим приемом формирования для конкретного пользователя своего «видения» базы данных (виртуальной БД) и осуществления на этой основе разграничения доступа к данным в реляционных СУБД. Напомним, что «представлением» называется глобальный авторизованный запрос на выборку данных, формирующий для пользователя «свое» представление определенного объекта (объектов), совокупность которых формирует некую виртуальную базу данных, со своей схемой (объектами) и данными (отобранными или специально преобразованными). При входе пользователя в систему в процессе его идентификации и аутентификации ядро безопасности отыскивает для пользователя соответствующие представления-запросы и передает запрос основному ядру СУБД для выполнения. В результате выполнения запроса пользователь «видит» и имеет доступ только к тем объектам, которые соответствуют его полномочиям и функциям. В целом создание системы разграничения доступа через технику представлений является более простым способом, чем непосредственное использование инструкций GRANT, и осуществляется в два этапа: 1. Для всех зарегистрированных пользователей в системе с помощью конструкций CREAТЕ VIEW создаются свои представления объектов базы данных. 2. С помощью инструкций «GRANT SELECT ON ИмяПредставления ТО ИмяПользователя» созданные представления авторизуются со своими пользователями. Вместе с тем такой подход является более грубым по сравнению с применением инструкции GRANT непосредственно к объектам базы данных, т. к. не обеспечивает расщепления установок доступа к объектам на уровне отдельных операций (SELECT, INSERT, UPDATE, DELETE). Поэтому другим подходом являются специальные расширения языка SQL, основанные на событийно-процедурной идеологии с введением специальных правил (RULE) безопасности: CREATESECURITYRULE ИмяПравила GRANT список_привилегий_через_запятую ON ИмяОбъекта WHERE условия TO ИменаПользователей_через_запятую Реакция_на_нарушение_правила; Введение правил безопасности обеспечивает более широкие и гибкие возможности реализации различных политик безопасности с большей степенью контроля и управляемости, но, как, впрочем, и техника представлений и непосредственное использование инструкций GRANT, не позволяет строить системы с мандатным принципом разграничения доступа, который считается более жестким и надежным. Для решения этой задачи могут предлагаться более кардинальные расширения языка SQL с введением возможностей создания объектов базы данных с метками конфиденциальности. Следует, однако, заметить, что подобные примеры в коммерческих и сертифицированных по требованиям безопасности СУБД чрезвычайно редки. В заключение по языкам безопасности баз отметим, что в современных СУБД для реализации установок, правил и ограничений доступа разрабатывается и используется специальный диалогово-наглядный интерфейс, автоматически формирующий соответствующие конструкции языка SQL и позволяющий в большинстве случаев обходиться без непосредственного программирования. 7.2.2.3. Безопасность повторного использования объектов Компьютерная система в целом, устройства оперативной и внешней (дисковой) памяти в частности, являются классическим примером среды многократного повторного информационного использования. Технологии обеспечения безопасности повторного использования объектов направлены на предотвращение угроз безопасности от случайного или преднамеренного извлечения интересующей злоумышленника информации по следам предшествующей деятельности или из технологического «мусора». Часть этих технологий реализуются на уровне операционных систем, а часть являются специфическими функциями, осуществляемыми в автоматизированных информационных системах СУБД. Данные технологии условно можно разделить на три группы: • изоляция процессов; • очистка памяти после завершения процессов; • перекрытие косвенных каналов утечки информации. Изоляция процессов является стандартным принципом и приемом обеспечения надежности многопользовательских (многопроцессных) систем и предусматривает выделение каждому процессу своих непересекающихся с другими вычислительных ресурсов, прежде всего областей оперативной памяти. В СУБД данные задачи решаются мониторами транзакций, рассмотренными в п. 5.2.5. Очистка памяти после завершения процессов направлена непосредственно на предотвращение несанкционированного доступа к конфиденциальной информации после завершения работы процессов с конфиденциальными данными уполномоченными пользователями. Так же как и изоляция процессов, чаще всего данная функция выполняется операционными системами. Кроме того, следует отметить, что очистке подлежат не только собственно участки оперативной памяти, где во время выполнения процессов размещались конфиденциальные данные, но и участки дисковой памяти, используемые в системах виртуальной памяти, в которых или операционная система, или сама СУБД АИС временно размещает данные во время их обработки. Ввиду этого функции очистки дисковой памяти после завершения выполнения отдельных транзакций, запросов, процедур могут входить в перечень обязательных функций самой СУБД в части ее надстройки над возможностями операционной системы по организации размещения данных и доступу к данным на внешней и в оперативной памяти (см. п. 2.1). Как уже отмечалось, при реализации систем разграничения доступа возможны косвенные каналы утечки информации. Помимо проблем с разграничением доступа на уровне полей, источниками косвенных каналов утечки информации являются еще и ряд технологических аспектов, связанных с характеристиками процессов обработки данных. В этом плане различают косвенные каналы «временные»* и «по памяти». * Ударение на последнем слоге.

В первом случае некоторые элементы конфиденциальной информации или, во всяком случае, подозрение на наличие такой информации, неуполномоченный пользователь получает на основе анализа времени выполнения отдельных процессов уполномоченными пользователями (скажем, по неправдоподобно большому времени для очевидно простой или какой-либо типовой операции). Во втором случае соответственно «подозрение» вызывает занимаемый объем некоторых объектов (файлов, таблиц и т. п.), объем содержимого которых, с точки зрения того, что «видит» пользователь, явно не соответствует их фактическому объему. Специфический косвенный канал утечки информации, относящийся именно к СУБД, в том числе и при использовании техники «представлений», связан с агрегатными (статистическими) функциями обработки данных, который можно пояснить на следующем примере. Предположим, пользователь в своем «представлении» базы данных видит не всю таблицу «Сотрудники», а только записи, непосредственно относящиеся к его подразделению. Тем не менее, формируя и выполняя запрос на выборку данных с вычисляемым полем «МахОклад» при использовании соответствующей агрегатной статистической функции «Мах()>>, пользователь может получить хоть и в обезличенном виде, но не предназначенные для него данные, в том случае, если процессор и оптимизатор запросов не «сливает» сам запрос с соответствующим «представлением» базы данных. Иначе говоря, все операции обработки данных должны выполняться строго над той выборкой данных, которая соответствует «представлению» пользователя. Приведенный пример иллюстрирует также то, что монитор безопасности СУБД должен реализовываться на нулевом уровне, т. е. на уровне ядра системы, являясь органичной составной частью компонент представления данных и доступа к данным (см. рис. 7.2). В наиболее критичных сточки зрения безопасности информации случаях применяют еще один, наиболее жесткий вариант — технологию разрешенных процедур. В этом случае пользователям системы разрешается работать с базой данных исключительно через запуск разрешенных процедур. Данный подход основывается на также уже рассмотренной технике хранимых (stored) процедур. Администратором системы для каждого пользователя формируется набор процедур обработки данных в соответствии с полномочиями и функциями пользователя. Для безопасности хранимые процедуры в файле данных шифруются. Ядро СУБД после идентификации и аутентификации пользователя при его входе в систему предъявляет ему разрешенный набор процедур. Непосредственного доступа к самим данным пользователь не имеет и работает только с результатами их обработки по соответствующим процедурам. Данные АИС размещаются в файлах данных, структура которых может быть известна нарушителю. Поэтому еще одной угрозой безопасности данных АИС является возможность несанкционированного доступа к файлам данных вне программного обеспечения АИС (СУБД) средствами операционной системы или дисковых редакторов. Для нейтрализации этой угрозы применяются методы и средства криптозащиты. В большинстве случаев криптографические средства защиты встраиваются непосредственно в программное обеспечение СУБД. Файл (файлы) базы данных* при размещении на устройствах дисковой памяти шифруется. Соответственно, криптографическая подсистема при открытии файла данных его дешифрует. Специфической особенностью СУБД является особый порядок работы с файлами базы данных через организацию специальной буферизации страниц в оперативной памяти. Поэтому криптографическая подсистема встраивается в ядро СУБД, перехватывая все операции считывания страниц в оперативную память и, соответственно их дешифрируя, и все операции обратного «выталкивания» страниц из оперативной памяти на диски и, соответственно, шифруя данные. * В том числе с авторизованными хранимыми процедурами и запросами представлений.

В развитых СУБД имеется возможность выборочного шифрования объектов базы данных исходя из уровня их конфиденциальности, вплоть до шифрования отдельных полей записей.

|