РЕФЕРАТ. Федеральное государственное образовательное учреждениеМИНОБРНАУКИ РОССИИ Федеральное государственное образовательное учреждение Среднего профессионального образования «ПЕТРОВСКИЙ КОЛЛЕДЖ» (ФГОУ СПО «Петровский колледж»)

РЕФЕРАТ по: __________________________________________________ (наименование дисциплины) Тема: ________________________________________________________________

Выполнил студент гр. № 3011В

Тихомиров Алексей Михайлович (Ф.И.О.)

Проверил Преподаватель ________________ (Ф. И. О.)

Санкт – Петербург 2011 г. Содержание Содержание: Содержание.............................................................................................................. стр1 Словарь терминов................................................................................................... стр2 Firewall...................................................................................................................... стр3 1. Общие сведения............................................................................................... стр3 2. Развитие............................................................................................................ стр3 3. Задачи firewall`ов............................................................................................ стр4 4. Модель OSI, взаимодействие с firewall........................................................ стр4 5. Пакетные фильтры......................................................................................... стр6 6. Пограничные роутеры................................................................................... стр7 7. Пример набора правил пакетного фильтра................................................. стр9 8. Stateful Inspection firewalls............................................................................. стр11 9. Host Based firewalls......................................................................................... стр12 10. Персональные firewall`ы................................................................................ стр13 11. Прокси сервер прикладного уровня............................................................. стр14 12. Выделеные прокси сервера........................................................................... стр15 13. Гибридные технологии.................................................................................. стр17 14. Трансляция адресов (NAT)............................................................................. стр17 15. Статическая трансляция................................................................................ стр17 16. Скрытая трансляция....................................................................................... стр18 Источники материалов и список используемой литературы............................ стр19

Словарь терминов

Модель OSI - (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых систем, сокр. ЭМВОС; 1978 г.) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее.

stateful stateful packet inspection (SPI) - фильтрация с учётом контекста, с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами. Firewall Общие сведения.

Межсетевой экран (брэндмауэр или firewall) — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации. Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС. Firewall’ы защищают компьютеры и сети от попыток несанкционированного доступа с использованием уязвимых мест, существующих в семействе протоколов ТСР/IP. Дополнительно они помогают решать проблемы безопасности, связанные с использованием уязвимых систем и с наличием большого числа компьютеров в локальной сети. Существует несколько типов firewall’ов, начиная от пакетных фильтров, встроенных в пограничные роутеры, которые могут обеспечивать управление доступом для IP-пакетов, до мощных firewall’ов, которые могут закрывать уязвимости в большом количестве уровней семейства протоколов ТСР/IP, и еще более мощных firewall'ов, которые могут фильтровать трафик на основании всего содержимого пакета.

Развитие

Технологические возможности firewall’ов с начала 1990-х годов существенно улучшились. Сперва были разработаны простые пакетные фильтры, которые постепенно развивались в более сложные firewall’ы, способные анализировать информацию на нескольких сетевых уровнях. Сегодня firewall’ы являются стандартным элементом любой архитектуры безопасности сети. Современные firewall’ы могут работать совместно с такими инструментальными средствами, как системы обнаружения проникновений и сканеры содержимого e-mail или web с целью нахождения вирусов или опасного прикладного кода. Но в отдельности firewall не обеспечивает полной защиты от всех проблем, порожденных Интернетом. Как результат, firewall’ы являются только одной частью архитектуры информационной безопасности. Обычно они рассматриваются как первая линия обороны, однако их лучше воспринимать как последнюю линию обороны в организации; организация в первую очередь должна делать безопасными свои внутренние системы. Для внутренних серверов, персональных компьютеров и других систем должны своевременно выполняться все обновления как самих систем, так и других систем обеспечения безопасности, например, антивирусного ПО. Задачи firewall’ов Firewall’ы являются устройствами или системами, которые управляют потоком сетевого трафика между сетями с различными требованиями к безопасности. В большинстве современных приложений firewall’ы и их окружения обсуждаются в контексте соединений в Интернете и, следовательно, использования стека протоколов ТСР/IP. Однако firewall’ы применяются и в сетевых окружениях, которые не требуют обязательного подключения к Интернету. Например, многие корпоративные сети предприятия ставят firewall’ы для ограничения соединений из и во внутренние сети, обрабатывающие информацию разного уровня чувствительности, такую как бухгалтерская информация или информация о заказчиках. Ставя firewall’ы для контроля соединений с этими областями, организация может предотвратить неавторизованный доступ к соответствующим системам и ресурсам внутри чувствительных областей. Тем самым, использование firewall’а обеспечивает дополнительный уровень безопасности, который иначе не может быть достигнут.

В настоящее время существует несколько типов firewall’ов. Одним из способов сравнения их возможностей является перечисление уровней модели OSI, которые данный тип firewall’а может анализировать. Модель OSI является абстракцией сетевого взаимодействия между компьютерными системами и сетевыми устройствами.

Модель OSI, взаимодействие с firewall. Стек протоколов модели OSI определяется следующим образом:

Уровень 1 представляет собой реальную аппаратуру физического соединения и среду, такую как Ethernet.

Уровень 2 - уровень, на котором сетевой трафик передается по локальной сети (LAN). Он также является первым уровнем, обладающим возможностью адресации, с помощью которой можно идентифицировать отдельную машину. Адреса назначаются на сетевые интерфейсы и называются МАС (Media Access Control) адресами. Ethernet-адрес, принадлежащий Ethernet-карте, является примером МАС-адреса уровня 2.

Уровень 3 является уровнем, отвечающим за доставку сетевого трафика по WAN. В Интернете адреса уровня 3 называются IP-адресами; адреса обычно являются уникальными, но при определенных обстоятельствах, например, при трансляции сетевых адресов (NAT) возможны ситуации, когда различные физические системы имеют один и тот же IP-адрес уровня 3. Уровень 4 идентифицирует конкретное сетевое приложение и коммуникационную сессию в дополнение к сетевым адресам; система может иметь большое число сессий уровня 4 с другими ОС. Терминология, связанная с семейством протоколов ТСР/IP, включает понятие портов, которые могут рассматриваться как конечные точки сессий: номер порта источника определяет коммуникационную сессию на исходной системе; номер порта назначения определяет коммуникационную сессию системы назначения. Более высокие уровни (5, 6 и 7) представляют приложения и системы конечного пользователя.

Стек протоколов TCP/IP соотносится с уровнями модели OSI следующим образом:

Современные firewall’ы функционируют на любом из перечисленных уровней. Первоначально firewall’ы анализировали меньшее число уровней; теперь более мощные из них охватывают большее число уровней. С точки зрения функциональности, firewall, имеющий возможность анализировать большее число уровней, является более совершенным и эффективным. За счет охвата дополнительного уровня также увеличивается возможность более тонкой настройки конфигурации firewall’а. Возможность анализировать более высокие уровни позволяет firewall’у предоставлять сервисы, которые ориентированы на пользователя, например, аутентификация пользователя. Firewall, который функционирует на уровнях 2, 3 и 4, не имеет дело с подобной аутентификацией. Независимо от архитектуры firewall может иметь дополнительные сервисы. Эти сервисы включают трансляцию сетевых адресов (NAT), поддержку протокола динамической конфигурации хоста (DHCP) и функции шифрования, тем самым являясь конечной точкой VPN-шлюза, и фильтрацию на уровне содержимого приложения. Многие современные firewall’ы могут функционировать как VPN-шлюзы. Таким образом, организация может посылать незашифрованный сетевой трафик от системы, расположенной позади firewall’а, к удаленной системе, расположенной позади корпоративного VPN-шлюза; firewall зашифрует трафик и перенаправит его на удаленный VPN-шлюз, который расшифрует его и передаст целевой системе. Большинство наиболее популярных firewall’ов сегодня совмещают эти функциональности. Многие firewall’ы также включают различные технологии фильтрации активного содержимого. Данный механизм отличается от обычной функции firewall’а тем, что firewall теперь также имеет возможность фильтровать реальные прикладные данные на уровне 7, которые проходят через него. Например, данный механизм может быть использован для сканирования на предмет наличия вирусов в файлах, присоединенных к почтовому сообщению. Он также может применяться для фильтрации наиболее опасных технологий активного содержимого в web, таких как Java, JavaScript и ActiveX. Или он может быть использован для фильтрации содержимого или ключевых слов с целью ограничения доступа к неподходящим сайтам или доменам. Тем не менее компонент фильтрации, встроенный в firewall, не должен рассматриваться как единственно возможный механизм фильтрации содержимого; возможно применение аналогичных фильтров при использовании сжатия, шифрования или других технологий.

Пакетные фильтры Самый основной, базовый, первоначально разработанный тип firewall’а называется пакетным фильтром. Пакетные фильтры в основном являются частью устройств роутинга, которые могут управлять доступом на уровне системных адресов и коммуникационных сессий. Функциональность управления доступом обеспечивается с помощью множества директив, называемых ruleset или rules (правила).

Вначале пакетные фильтры функционировали на уровне 3 (Network) модели OSI. Данная функциональность разработана для обеспечения управления сетевым доступом, основываясь на нескольких блоках информации, содержащихся в сетевом пакете. В настоящее время все пакетные фильтры также анализируют и уровень 4 (Transport).

Пакетные фильтры анализируют следующую информацию, содержащуюся в заголовках пакетов 3-го и 4-го уровней: Адрес источника пакета, например, адрес уровня 3 системы или устройства, откуда получен исходный сетевой пакет (IP-адрес, такой как 192.168.1.1). Адрес назначения пакета, например, адрес уровня 3 пакета, который он пытается достигнуть (например, 192.168.1.2). Тип коммуникационной сессии, т.е. конкретный сетевой протокол, используемый для взаимодействия между системами или устройствами источника и назначения (например, ТСР, UDP или ICMP).

Возможно некоторые характеристики коммуникационных сессий уровня 4, такие как порты источника и назначения сессий (например, ТСР:80 для порта назначения, обычно принадлежащий web-серверу, ТСР:1320 для порта источника, принадлежащий персональному компьютеру, который осуществляет доступ к серверу). Иногда информация, относящаяся к интерфейсу роутера, на который пришел пакет, и информация о том, какому интерфейсу роутера она предназначена; это используется для роутеров с тремя и более сетевыми интерфейсами. Иногда информация, характеризующая направление, в котором пакет пересекает интерфейс, т.е. входящий или исходящий пакет для данного интерфейса. Иногда можно также указать свойства, относящиеся к созданию логов для данного пакета. Пакетные фильтры обычно размещаются в сетевой инфраструктуре, использующей ТСР/IP. Однако они могут также быть размещены в любой сетевой инфраструктуре, которая имеет адресацию уровня 3, например, IPX (Novell NetWare) сети. В современных сетевых инфраструктурах firewall’ы на уровне 2 могут также использоваться для обеспечения балансировки нагрузки и/или в приложениях с высокими требованиями к доступности, в которых два или более firewall’а используются для увеличения пропускной способности или для выполнения восстановительных операций. Некоторые пакетные фильтры, встроенные в роутеры, могут также фильтровать сетевой трафик, основываясь на определенных характеристиках этого трафика, для предотвращения DoS- и DDoS-атак. Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры: Ø пограничные роутеры; Ø ОС; Ø персональные firewall’ы. Пограничные роутеры Основным преимуществом пакетных фильтров является их скорость. Так как пакетные фильтры обычно проверяют данные до уровня 3 модели OSI, они могут функционировать очень быстро. Также пакетные фильтры имеют возможность блокировать DoS-атаки и связанные с ними атаки. По этим причинам пакетные фильтры, встроенные в пограничные роутеры, идеальны для размещения на границе с сетью с меньшей степенью доверия. Пакетные фильтры, встроенные в пограничные роутеры, могут блокировать основные атаки, фильтруя нежелательные протоколы, выполняя простейший контроль доступа на уровне сессий и затем передавая трафик другим firewall’ам для проверки более высоких уровней стека OSI.

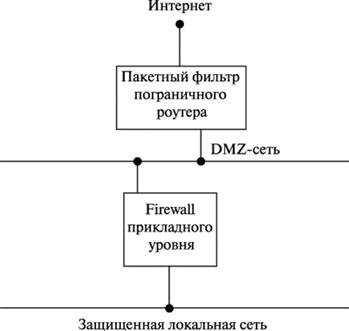

На рис. 1.1 показана топология сети, использующая пограничный роутер с возможностями пакетного фильтра в качестве первой линии обороны. Роутер принимает пакеты от недоверяемой сети, которые обычно приходят от другого роутера или от Интернет Сервис Провайдера (ISP). Затем роутер выполняет контроль доступа в соответствии со своей политикой, например, блокирует SNMP, разрешает НТТР и т.п. Затем он передает пакеты более мощному firewall’у для дальнейшего управления доступом и фильтрования операций на более высоких уровнях стека OSI. На рис. 1.1 также показана промежуточная сеть между пограничным роутером и внутреннем firewall’ом, называемая DMZ-сетью.

Преимущества пакетных фильтров: Основным преимуществом пакетных фильтров является их скорость. Пакетный фильтр прозрачен для клиентов и серверов, так как не разрывает ТСР-соединение.

Недостатки пакетных фильтров: Так как пакетные фильтры не анализируют данные более высоких уровней, они не могут предотвратить атаки, которые используют уязвимости или функции, специфичные для приложения. Например, пакетный фильтр не может блокировать конкретные команды приложения; если пакетный фильтр разрешает данный трафик для приложения, то все функции, доступные данному приложению, будут разрешены. Так как firewall’у доступна ограниченная информация, возможности логов в пакетных фильтрах ограничены. Логи пакетного фильтра обычно содержат ту же информацию, которая использовалась при принятии решения о возможности доступа (адрес источника, адрес назначения, тип трафика и т.п.). Большинство пакетных фильтров не поддерживают возможность аутентификации пользователя. Данная возможность обеспечивается firewall’ами, анализирующими более высокие уровни. Они обычно уязвимы для атак, которые используют такие проблемы ТСР/IP, как подделка (spoofing) сетевого адреса. Многие пакетные фильтры не могут определить, что в сетевом пакете изменена адресная информация уровня 3 OSI. Spoofing-атаки обычно выполняются для обхода управления доступа, осуществляемого firewall’ом.

При принятии решений о предоставлении доступа используется небольшое количество информации. Пакетные фильтры трудно конфигурировать. Можно случайно переконфигурировать пакетный фильтр для разрешения типов трафика, источников и назначений, которые должны быть запрещены на основе политики безопасности организации. Следовательно, пакетные фильтры больше всего подходят для высокоскоростных окружений, когда создание логов и аутентификация пользователя для сетевых ресурсов не столь важна.

Так как современная технология firewall’а включает много возможностей и функциональностей, трудно найти firewall, который имеет возможности только пакетного фильтра. Примером может являться сетевой роутер, осуществляющий проверку списка контроля доступа для управления сетевым трафиком. Высокая производительность пакетных фильтров также способствует тому, что они реализуются в устройствах, обеспечивающих высокую доступность и особую надежность; некоторые производители предлагают аппаратные и программные решения как высоко доступные, так и особо надежные. Также большинство SOHO (Small Office Home Office) устройства firewall’ов и firewall’ов, встроенных по умолчанию в ОС, являются пакетными фильтрами.

Пример набора правил пакетного фильтра Предположим, что в организации существует следующая топология (рис. 1.2).

В таблице приведен пример набора правил пакетного фильтра для вымышленной сети с IP-адресами 192.168.1.0/255, т.е. локальная сеть имеет адреса в диапазоне от 192.168.1.0 до 192.168.1.254. В большинстве случаев набор правил должен быть детальнее. Обычно firewall принимает пакет, просматривает его адреса и порты источника и назначения и определяет используемый прикладной протокол. Далее firewall начинает просматривать правила сверху вниз. Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Accept (в некоторых пакетных фильтрах может быть Allow или Pass): firewall пропускает пакет через себя, при этом может происходить создание лога, либо не происходить. Deny: firewall отбрасывает пакет без его передачи. После того как пакет отброшен, исходной системе возвращается сообщение об ошибке ("host unreachable"). Событие "Deny" может как создавать, так и не создавать запись лога, в зависимости от конфигурации набора правил firewall’а. Discard (в некоторых пакетных фильтрах может быть Unreach, Block или Reject): firewall не только отбрасывает пакет, но и не возвращает сообщение об ошибке исходной системе. Данное действие используется для реализации методологии "черной дыры", когда firewall не обнаруживает свое присутствие для внешней стороны. Как и для других действий, "Discard" может создавать и не создавать записи в логах. В приведенной выше таблице первое правило разрешает, чтобы пакеты от внешних систем возвращались во внутренние системы, тем самым разрешая завершать создание соединения. Таким образом, здесь предполагается, что если инициализация соединения с внешней системой была разрешена, то возвращаемые пакеты от внешней системы должны быть также разрешены для завершения создания ТСР-соединения. Второе правило запрещает firewall’у пересылать любые пакеты с адресом источника firewall’а; данное условие предотвращает возможность атакующего подделать адрес firewall’а, заменив свой адрес на адрес firewall’а, чтобы firewall передал пакет внутреннему получателю. Здесь предполагается, что на данном хосте не установлено никаких других систем, к которым необходим доступ. В этом случае редактирование правил firewall’а возможно только с консоли хоста. Это не всегда бывает возможно. Например, может понадобиться доступ к хосту по протоколу SSH для редактирования правил самого firewall’а. Третье правило просто блокирует все пакеты от непосредственного доступа к firewall’у. Четвертое правило разрешает внутренним системам соединяться с внешними системами, используя любые внешние адреса и любой протокол. Правила 5 и 6 разрешают внешним пакетам проходить firewall, если они содержат SMTP- или НТТР-данные. Тем самым можно сделать вывод, что политика информационной безопасности для сети следующая:

Важно заметить, что если последнее правило будет случайно пропущено, весь трафик извне будет разрешен. Когда набор правил более длинный и более детальный, могут быть сделаны ошибки, которые приведут к нарушениям безопасности. Набор правил должен быть очень тщательно проверен перед его применением и регулярно проверяться не только для гарантии того, что допустимы корректные протоколы, но и также для минимизации логических ошибок при добавлении новых правил. Важным свойством пакетных фильтров является то, что фильтрация может осуществляться как для исходящего, так и для входящего трафика. Организация может выбрать ограничение типов трафика, передаваемых из внутренней сети, например, блокирование всего исходящего FTP-трафика. На практике исходящая фильтрация чаще всего применяется к IP-адресам и приложениям для блокировки возможности соединения всех пользователей, внутренних и внешних, с некоторыми системами, такими как сам пакетный фильтр, backup-серверы и другие чувствительные системы. Stateful Inspection firewalls (Файрволы динамической проверки) Stateful Inspection firewall’ы являются пакетными фильтрами, которые анализируют содержимое 4-го уровня (Transport) модели OSI. Stateful inspection разрабатывались исходя из необходимости рассматривать основные особенности протоколов TCP/IP. Когда ТСР создает сессию с удаленной системой, также открывается порт на исходной системе для получения сетевого трафика от системы назначения. В соответствии со спецификацией ТСР, данный порт источника клиента будет некоторым числом, большим, чем 1023 и меньшим, чем 16384. Порт назначения на удаленном хосте, как правило, имеет фиксированный номер. Например, для SMTP это будет 25. Пакетные фильтры должны разрешать входящий сетевой трафик для всех таких портов "с большими номерами" для транспорта, ориентированного на соединение, так как это будут возвращаемые пакеты от системы назначения. Открытие портов создает риск несанкционированного проникновения в локальную сеть.

В таблице 1.6 показана первая строчка набора правил пакетного фильтра из приведенной выше таблицы, которая разрешает любое входящее соединение, если порт назначения больше 1023. Stateful inspection firewall’ы решают эту проблему созданием таблицы для исходящих ТСР-соединений, соответствующих каждой сессии. Эта "таблица состояний" затем используется для проверки допустимости любого входящего трафика. Решение stateful inspection является более безопасным, потому что отслеживать используемые порты каждого клиента лучше, чем открывать для внешнего доступа все порты "с большими номерами".

В сущности, stateful inspection firewall’ы добавляют понимание уровня 4 в архитектуру пакетного фильтра. Stateful inspection firewall’ы разделяют сильные и слабые стороны пакетных фильтров, но вследствие реализации таблицы состояний stateful inspection firewall’ы обычно считаются более безопасными, чем пакетные фильтры. В таблице 1.7 показан пример таблицы состояний firewall’а stateful inspection.

Преимущества stateful inspection firewall’а:

Недостатки stateful inspection firewall’а:

Host-based firewalls (фильтры ОС) Пакетные фильтры реализованы в некоторых ОС, таких как Unix/Linux; в частности, они могут использоваться только для обеспечения безопасности хоста, на котором они функционируют. Это может быть полезно при совместном функционировании с различными серверами; например, внутренний web-сервер может выполняться на системе, на которой функционирует host-based firewall. Преимущества host-based firewall’а: Приложение сервера защищено лучше, чем если бы оно выполнялось на ОС, не имеющей host-based firewall’а: внутренние серверы должны быть сами по себе защищены, и не следует предполагать, что они не могут быть атакованы только потому, что они расположены позади основного firewall’а. Выполнение firewall’а на отдельном хосте не является необходимым условием для обеспечения безопасности сервера: host-based firewall достаточно хорошо выполняет функции обеспечения безопасности. ПО, реализующее host-based firewall, обычно предоставляет возможность управления доступом для ограничения трафика к серверам и от серверов, выполняющихся на том же хосте, и обычно существуют определенные возможности создания логов. Хотя host-based firewall’ы менее предпочтительны в случае большого трафика и в окружениях с высокими требованиями к безопасности, для внутренних сетей небольших офисов они обеспечивают адекватную безопасность при меньшей цене.

Недостаток host-based firewall’а:

Персональные firewall’ы и персональные устройства firewall’а Обеспечение безопасности персональных компьютеров дома или в мобильном варианте сейчас становится столь же важным, как и обеспечение безопасности компьютеров в офисе; домашние пользователи, подключающиеся по dial-up к провайдеру, могут обеспечить защиту с помощью небольшого firewall’а, доступного им. Это необходимо, потому что провайдер может иметь много различных политик безопасности, не всегда соответствующих нуждам конкретного пользователя. Тем самым персональные firewall’ы разрабатываются для обеспечения защиты удаленных систем и выполняют во многом те же самые функции, что и большие firewall’ы. Эти программные продукты обычно реализованы в одном из двух вариантов. Первый вариант представляет собой Personal Firewall, который инсталлируется на защищаемую систему; персональные firewall’ы обычно не предполагают защиту каких-либо других систем или ресурсов. Более того, персональные firewall’ы обычно не обеспечивают управление сетевым трафиком, который проходит через компьютер – они только защищают систему, на которой они инсталлированы. Второй вариант называется устройством персонального firewall’а, чей подход более похож на традиционный firewall. В большинстве случаев устройства персонального firewall’а разрабатываются для защиты небольших сетей, таких как домашние сети. Эти устройства обычно изготавливаются на специализированной аппаратуре и имеют некоторые другие компоненты сетевой архитектуры в дополнение к самому firewall’у, включая следующие:

Размещение этих инфраструктурных компонент в устройстве firewall’а позволяет использовать единственное аппаратное устройство для эффективного решения нескольких задач. Хотя персональные firewall’ы и устройства персональных firewall’ов теряют некоторые преимущества и возможности масштабируемости традиционных firewall’ов, они могут быть достаточно эффективны для обеспечения общей безопасности организации. Персональные firewall’ы и устройства персональных firewall’ов обычно предназначены для филиалов офисов. Тем не менее некоторые организации используют эти устройства для создания Интранета, обеспечивая стратегию обороны вглубь. Персональные firewall’ы и устройства персональных firewall’ов могут также использоваться как конечные точки VPN. Удобство управления устройством или приложением является важным фактором при оценки или выборе персонального firewall’а и устройства персонального firewall’а. Идеально, когда управление позволяет реализовать определяемую организацией политику безопасности на всех системах, которые присоединяются к сети и системе. Поэтому управление персональным firewall’ом или устройством персонального firewall’а должно быть по возможности централизовано. Это позволяет организации реализовывать определенную политику и поддерживать согласованное состояние систем, которые подсоединены удаленно. Наилучший способ обеспечить подобную функциональность является создание профиля безопасной конфигурации, который сопровождает конечного пользователя при его входе на любую систему. При таком подходе политика безопасности всегда будет эффективно реализовываться в момент доступа пользователя к ресурсам. Что можно сказать об удаленных пользователях, которые подсоединяются к dial-in серверу организации или к провайдерам? Если политика безопасности провайдера является менее ограничительной, чем в организации, то риск, что компьютер будет инфицирован вирусом или будет выполнена другая атака, будет больше. Существует также проблема, что многие пользователи используют свои персональные компьютеры как для работы, так и для целей, далеких от служебных. Одно из возможных решений состоит в использовании отдельных компьютеров в офисе и вне офиса. Если такое решение недоступно, то персональный firewall должен использоваться все время и должен быть сконфигурирован с учетом наиболее ограничительных установок, используемых в организации. Если, например, разделение файлов в Windows запрещено firewall’ом, то это должно оставаться запрещенным, даже если компьютер используется в нерабочих целях. Также, если установки web-безопасности отвергают определенные типы содержимого, данный запрет должен оставаться в силе все время. Такая политика должна быть реализована для dial-in сервера; он, в свою очередь, должен быть размещен таким образом, чтобы firewall и прокси фильтровали входящий трафик от dial-in соединений.

Прокси-сервер прикладного уровня Прокси прикладного уровня являются более мощными firewall’ами, которые комбинируют управление доступом на низком уровне с функциональностью более высокого уровня (уровень 7 – Application).

При использовании firewall’а прикладного уровня обычно, как и в случае пакетного фильтра не требуется дополнительное устройство для выполнения роутинга: firewall выполняет его сам. Все сетевые пакеты, которые поступают на любой из интерфейсов firewall’а, находятся под управлением этого прикладного прокси. Прокси-сервер имеет набор правил управления доступом для определения того, какому трафику может быть разрешено проходить через firewall. Аутентификация пользователя может иметь много форм, например такие: Ø с помощью User ID и пароля; Ø с помощью аппаратного или программного токена; Ø по адресу ист

|