Позиция 14 Информационная безопасность.

Вопросы для самостоятельного изложения

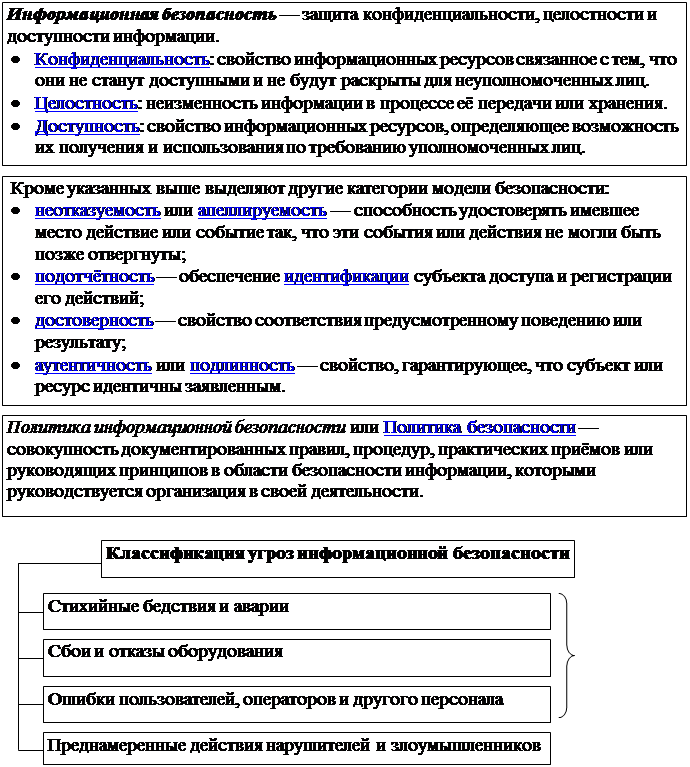

Укажите, какие из угроз информационной безопасности могут нарушить свойство конфиденциальности.

Укажите, какие из угроз информационной безопасности могут нарушить свойство конфиденциальности.

Укажите, какие из угроз информационной безопасности могут нарушить свойство целостности информации  .

.

Укажите, какие из угроз информационной безопасности могут нарушить свойство доступности информации  .

.

В чем заключается аутентичность и к чему она относится?

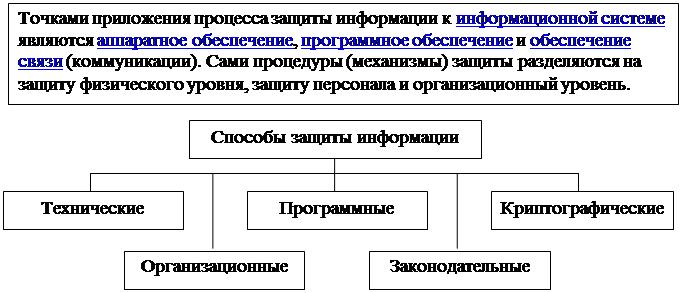

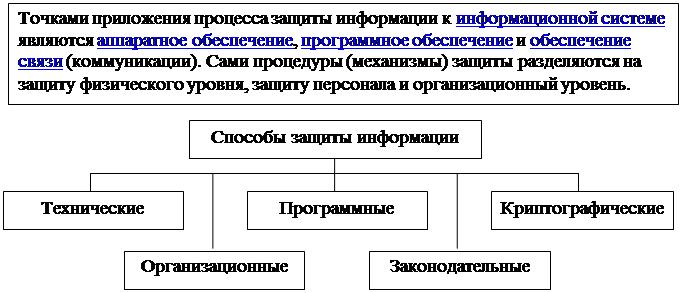

Позиция 15 Классификация способов защиты информации

Вопросы для самостоятельного изложения

Приведите 3 примера технических средств защиты  .

.

Приведите 2 примера организационных мероприятий, направленных на защиту информации.

Приведите 2 примера законодательных решений, направленных на защиту информации.

Приведите 2 примера применения программных средств защиты.

Позиция 16 Защита информации в локальных сетях.

Вопросы для самостоятельного изложения

Приведите пример идентификации из личной практики.

Приведите пример идентификации из личной практики.

Каким образом происходит аутентификация пользователя в локальной сети?

Каким образом происходит авторизация пользователя в локальной сети?

Каким образом брандмауэр распознает характер перемещаемых данных между сетями?

Позиция 17 Организационно-технические методы защиты

| | |

| | | Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций.

| |

| |

| | | Организационные меры предусматривают:

§ Ограничение доступа в помещения, в которых происходит обработка конфиденциальной информации.

§ Допуск к решению задач на компьютер по обработке секретной, конфиденциальной информации проверенных должностных лиц, определение порядка проведения работ на компьютере.

§ Хранение носителей информации в тщательно закрытых прочных шкафах.

§ Назначение одного или нескольких компьютеров для обработки ценной информации и дальнейшая работа только на этих компьютерах.

§ Управление доступом к конфиденциальной информации.

| |

.

| | |

| | | Управление доступом к конфиденциальной информации включает:

§ идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

§ опознание (установление подлинности) объекта или субъекта по предъявленному ему идентификатору;

§ проверку полномочий (соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

§ разрешение и создание условий работы в пределах установленного регламента;

§ регистрацию (протоколирование) обращений к защищаемым ресурсам;

§ реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытке несанкционированных действий.

| |

| |

| | | Технические средства представляют электрические, электромеханические и электронные устройства. Вся совокупность указанных средств делится на аппаратные и физические.

Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу.

Физическими средствами являются автономные устройства и системы (замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации и др.)

| |

Вопросы для самостоятельного изложения

В чем сущность идентификации пользователей?

Какими средствами обеспечивается протоколирование) обращений к защищаемым ресурсам?

Какими средствами обеспечивается протоколирование) обращений к защищаемым ресурсам?

Каким образом обеспечивается ограничение доступа в помещения, в которых происходит обработка конфиденциальной информации?

В чем основное отличие между аппаратными и физическими средствами защиты?

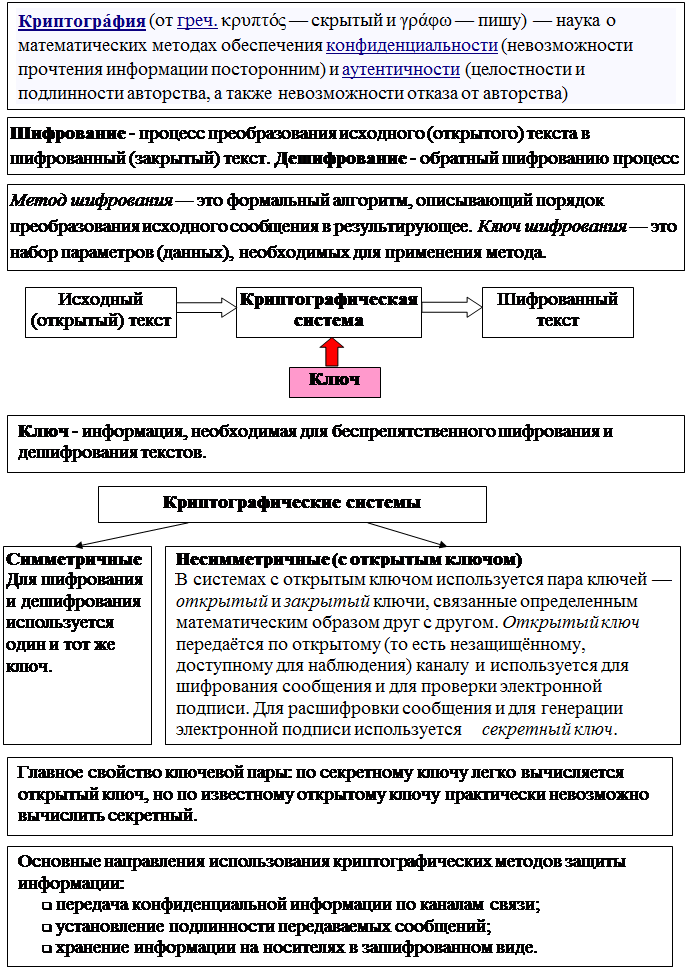

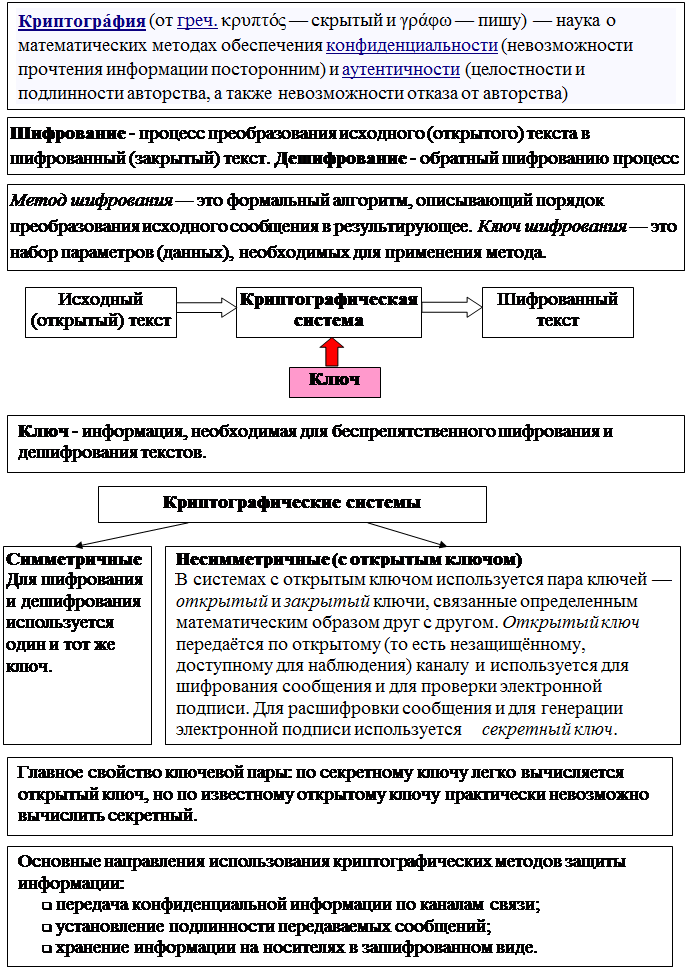

Позиция 18 Криптографические методы защиты

Вопросы для самостоятельного изложения

От каких видов угроз информационной безопасности обеспечивает защиту шифрование данных?

Что такое «идентификация партнера» в процессе обмена информацией по компьютерным сетям?

Что такое «идентификация партнера» в процессе обмена информацией по компьютерным сетям?

Что такое «аутентификация сообщения» в процессе обмена информацией по компьютерным сетям?

Приведите 2 примера шифрования известных в истории и кратко опишите их алгоритм.

Позиция 19 Симметричное и несимметричное шифрование данных

Отправитель шифрует исходный текст открытым ключом получателя и передает его по каналам связи. Дешифрование полученного текста возможно только с использованием закрытого ключа, который неизвестен никому кроме получателя.

Позиция 20. Создание защищенного направленного канала связи в сети Интернет

Обмен открытыми ключами между партнерами позволяет им создать направленный канал связи между собой.

Двойное последовательное шифрование сначала своим закрытым ключом, a затем открытым ключом другой стороны, позволяет партнерам создать защищенный направленный канал связи. Дешифрование осуществляется в обратной последовательности.

1 Использование закрытого ключа позволяет идентифицировать отправителя.

2. Использование открытого ключа позволяет аутентифицировать сообщения.

3. Обмен открытыми ключами между партнерами позволяет им создать направленный канал связи между собой.

4. Двойное последовательное шифрование сначала своим личным ключом, a затем открытым ключом другой стороны, позволяет партнерам создать защищенный направленный канал связи.

Вопросы для самостоятельного изложения

В чем принципиальные отличия несимметричного шифрования от симметричного?

В чем смысл двойного последовательного шифрования передаваемого сообщения?

В чем смысл двойного последовательного шифрования передаваемого сообщения?

Что обеспечивает использование закрытого ключа отправителя?

Что обеспечивает использование открытого ключа получателя?

В чем смысл обмена открытыми ключами между патнерами?

В чем смысл обмена открытыми ключами между патнерами?

Позиция 21 Классификация и характеристика компьютерных вирусов

| Классификация и характеристика компьютерных вирусов

|

| По масштабу вредных воздействий

|

| Безвредные

| Не влияют на работу ПК, лишь уменьшают объем свободной памяти на диске, в результате своего размножения.

|

| Неопасные

| Влияние ограничивается уменьшением памяти на диске, а также графическими, звуковыми и другими внешними эффектами.

|

| Опасные

| Приводят к сбоям и зависаниям при работе на ПК.

|

| Очень опасные

| Приводят к потери программ и данных (изменение, удаление), форматированию винчестера и т.д.

|

| По среде обитания

|

| Файловые вирусы

| Способны внедряться в программы и активизируются при их запуске. Заражают другие программные файлы (com, exe, sys) меняя их код вплоть до момента выключения ПК.

|

| Загрузочные вирусы

| Передаются через зараженные загрузочные сектора при загрузке операционной системы и внедряется в оперативную память, заражая другие файлы.

|

| Макровирусы

| Заражают файлы документов Word и Excel. Эти вирусы являются фактически макрокомандами (макросами) и встраиваются в документ, заражая стандартный шаблон документов.

|

| Сетевые вирусы

| Распространяются по компьютерной сети

|

К компьютерным вирусам примыкают и так называемые троянские программы вредоносные программы, распространяемые людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно.

Позиция 22 Методы защиты от компьютерных вирусов

| Типы антивирусных программ

|

| Антивирусные сканеры

| Сканирование заключается в том, что антивирусная программа последовательно просматривает проверяемые файлы в поиске сигнатур известных вирусов. Под сигнатурой понимается уникальная последовательность байт, принадлежащая вирусу, и не встречающаяся в других программах.

Антивирусные программы-сканеры способны найти только уже известные и изученные вирусы, для которых была определена сигнатура.

|

| Эвристический анализ

| Эвристический анализ позволяет обнаруживать ранее неизвестные вирусы. Антивирусные программы, реализующие метод эвристического анализа, проверяют программы и загрузочные секторы дисков, пытаясь обнаружить в них код, характерный для вирусов. Практически все современные антивирусные программы реализуют собственные методы эвристического анализа.

|

| Антивирусные мониторы (сторожа)

| Монитор автоматически проверяет все запускаемые программы, создаваемые, открываемые и сохраняемые документы, файлы программ и документов, полученные через Интернет или скопированные на жесткий диск с компакт диска. Антивирусный монитор сообщит пользователю, если какая-либо программа попытается выполнить потенциально опасное действие.

|

| Ревизоры

| Проверяют изменение длины файла. Не могут обнаружить вирус в новых файлах (на дискетах, при распаковке), т.к. в базе данных нет сведений о этих файлах

|

| Полифаги

| Самые универсальные и эффективные антивирусные программы. Проверяют файлы, загрузочные сектора дисков и оперативную память на поиск новых и неизвестных вирусов.

|

Вопросы для самостоятельного изложения

Укажите (перечислите) каналы распространения компьютерных вирусов.

Укажите (перечислите) каналы распространения компьютерных вирусов.

Какая антивирусная программа установлена на вашем компьютере?

Выполняете ли вы резервное копирование данных, если выполняете, то как часто, на какие носители?

Приведите 3 примера антивирусных программ.

Укажите, какие из угроз информационной безопасности могут нарушить свойство конфиденциальности.

Укажите, какие из угроз информационной безопасности могут нарушить свойство конфиденциальности. .

. .

.