Головна сторінка Випадкова сторінка

КАТЕГОРІЇ:

АвтомобіліБіологіяБудівництвоВідпочинок і туризмГеографіяДім і садЕкологіяЕкономікаЕлектронікаІноземні мовиІнформатикаІншеІсторіяКультураЛітератураМатематикаМедицинаМеталлургіяМеханікаОсвітаОхорона праціПедагогікаПолітикаПравоПсихологіяРелігіяСоціологіяСпортФізикаФілософіяФінансиХімія

Стаття 11. Рішення щодо проведення антитерористичної операції

Дата добавления: 2015-10-15; просмотров: 492

|

|

В базовом стандарте 802.11, который определяет два режима работы беспроводной сети — режим клиент/сервер (или режим инфраструктуры) и режим «точка—точка» (Ad-hoc).

В режиме клиент/сервер беспроводная сеть состоит как минимум из одной точки доступа АР (Access point), подключенной к проводной сети, и некоторого набора беспроводных оконечных станций. Такая конфигурация носит название базового набора служб BSS (Basic Service Set). Два или более BSS, образующих единую подсеть, формируют расширенный набор служб ESS (Extended Service Set).

Режим «точка—точка» — это простая сеть, в которой связь между многочисленными станциями устанавливается напрямую, без использования специальной точки доступа. Такой режим полезен в том случае, если инфраструктура беспроводной сети не сформирована.

Система защиты беспроводных сетей WLAN, основанная на протоколе WEP (Wired Equivalent Privacy) первоначального стандарта 802.11, имеет существенные недостатки.

Функции обеспечения конфиденциальности и целостности данных базируются на протоколе TKIP, который в отличие от протокола WEP использует более эффективный механизм управления ключами, но тот же самый алгоритм RC4 для шифрования данных.

В протоколе TKIP предусмотрены генерация нового ключа для каждого передаваемого пакета и улучшенный контроль целостности сообщений с помощью криптографической контрольной суммы MIC (Message Integrity Code), препятствующей хакеру изменять содержимое передаваемых пакетов.

Система сетевой безопасности стандарта WPA работает в двух режимах: PSK (Pre-Shared Key) и Enterprise (корпоративный). Для развертывания системы, работающей в режиме PSK, необходим разделяемый пароль.

Стандарты WPA и 802.11i в достаточной степени надежны и обеспечивают высокий уровень защищенности беспроводных сетей. Тем не менее одного протокола защиты недостаточно — следует также уделять внимание правильному построению и настройке сети.

Физическая защита. При развертывании Wi-Fi-сети необходимо физически ограничить доступ к беспроводным точкам.

Правильная настройка. Парадокс современных беспроводных сетей заключается в том, что пользователи не всегда включают и используют встроенные механизмы аутентификации и шифрования.

Защита пользовательских устройств. Не следует полностью полагаться на встроенные механизмы защиты сети. Наиболее оптимальным является метод эшелонированной обороны, первая линия которой — средства защиты, установленные на стационарном ПК, ноутбуке или КПК.

Традиционные меры. Эффективная работа компьютера в сети немыслима без классических мер защиты — своевременной установки обновлений, использования защитных механизмов, встроенных в ОС и приложения, а также антивирусов. Однако этих мер на сегодня недостаточно, так как они ориентированы на защиту от уже известных угроз.

Мониторинг сети. Слабое звено в корпоративной сети — самовольно установленные точки доступа. Актуальной является задача локализации несанкционированных точек доступа. Специальные средства локализации точек доступа позволяют графически отображать место расположения «чужого» терминала на карте этажа или здания. Если классические методы не спасают от вторжения, следует применять системы обнаружения атак.

VPN-агенты. Многие точки доступа работают в открытом режиме, поэтому необходимо использовать методы защиты передаваемых данных. На защищаемом компьютере должен быть установлен VPN-клиент, который возьмет на себя решение этой задачи. Практически все современные ОС (например, Windows XP) содержат в своем составе такие программные компоненты.

БЕСКОНЕЧНО МАЛЫЕ И ИХ СВОЙСТВА.

a(x) называется бесконечно малой при x®a, если  ,т.е. для любого e > 0 существует d такое, что

,т.е. для любого e > 0 существует d такое, что  .

.

Свойства бесконечно малых.

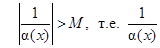

1) если a(x) – бесконечно малая при x®a, то  – бесконечно большая при x®a.

– бесконечно большая при x®a.

Доказательство:

Выберем произвольное M > 0.

Для любого e > 0 существует d такое, что  ; выберем

; выберем

.

.  – есть бесконечно большая.

– есть бесконечно большая.

2) a(x), b(x) – бесконечно малые Þ a(x) + b(x) – бесконечно малая.

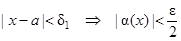

Для любого e > 0 существует d1 такое, что  ;

;

для любого e > 0 существует d2 такое, что  .

.

Для любого e > 0 существует d > 0 такое, что для любого x  .

.

3) Произведение бесконечно малой на ограниченную функцию есть бесконечно малая.

Следствия: 1) Произведение двух бесконечно малых есть бесконечно малая.

2) Произведение постоянной и бесконечно малой есть бесконечно малая.

4)  – бесконечно малая, если a(x) – бесконечно малая, z(x) – ограниченная.

– бесконечно малая, если a(x) – бесконечно малая, z(x) – ограниченная.

5)  , a(x) – бесконечно малая, при x®a.

, a(x) – бесконечно малая, при x®a.

Сравнение бесконечно малых.

Пусть a(x) и b(x) – бесконечно малые

¨ Если  , то a(x) – бесконечно малая более высокого порядка.

, то a(x) – бесконечно малая более высокого порядка.

Пример:

¨ Если  , то a(x) и b(x) – бесконечно малые одного порядка малости.

, то a(x) и b(x) – бесконечно малые одного порядка малости.

Если c = 1, то a(x) и b(x) – эквивалентные (a(x)~b(x)).

¨ Если  , то b(x) – бесконечно малая более высокого порядка.

, то b(x) – бесконечно малая более высокого порядка.

Эквивалентные бесконечно малые (a®0):

| <== предыдущая лекция | | | следующая лекция ==> |

| Стаття 7. Антитерористичний центр при Службі безпеки України | | | Мета програми |