Головна сторінка Випадкова сторінка

КАТЕГОРІЇ:

АвтомобіліБіологіяБудівництвоВідпочинок і туризмГеографіяДім і садЕкологіяЕкономікаЕлектронікаІноземні мовиІнформатикаІншеІсторіяКультураЛітератураМатематикаМедицинаМеталлургіяМеханікаОсвітаОхорона праціПедагогікаПолітикаПравоПсихологіяРелігіяСоціологіяСпортФізикаФілософіяФінансиХімія

His Candle Shines Us Through the Ages

Дата добавления: 2015-10-19; просмотров: 533

|

|

В даному розділі розглядається встановлення всього необхідного, для функціонування веб-сервера. Перш за все це встановлення відповідного ПЗ:

· Apache (для FreeBSD це Apache24), для прослуховування 80 та 8080 портів, для передачі потрібної сторінки сайту.

· PHP – для виконання програмної частини на веб-сервері, потрібного для нормального функціонування сайту. Більшість веб-двигунів використовують PHP, як допоміжну ланку. Самі двигуни працюють, як правило на JavaScript. Проте весь код JavaScript виконується на стороні клієнта, тому додатково нічого встановлювати не потрібно. Наявність на веб-сервері інтерпретатора команд, створює вразливість, оскільки є можливість виконання коду зловмисником.

· MySQL – найпоширеніша СУБД. База даних на веб-сервері потрібна для швидкодії. Це особливо відчутно на поштових серверах. Бази даних створені таким чином, щоб якумога скоріше приймати та віддавати інформацію. Наявність на сервері бази даних, і звісно СУБД, також є небезпечним, адже при вразливостях, типу сліпої ін’єкції, зловмисник без особливих зусиль може отримати дані з бази.

Форвард портів потрібний, якщо віртуальна тестова лабораторія знаходиться за маршрутизатором. Форвард дозволяє отримати доступ до лабораторії ззовні, для віддаленого адміністрування. Хорошою особливістю методу, є можливість швидкого закриття доступу для «світу», притім внутрішня структура мережі не зміниться. Доступ здійснюється за допомогою ssh, що використовує метод шифрування трафіку RSA, та вважається достатньо надійним, для доступу до комерційних серверів.

Розділ 3. Тестування на надійність в середовищі віртуальної тестової лабораторії

Тестування веб-сервера

Тестування сервера передбачає використання спеціальних утиліт, що віддалено сканують сервер, та виявляють в ньому всі недоліки. Такими можуть бути використання служб на стандартних портах (особливо ssh), неправильна конфігурація веб-сервера, не видалені інсталяційні скріпти[СБЮ13] , слабкі паролі, халтурність (розміщення cgi скріптів в корені сайту, або в папці cgi-bin, що явно виказує їх розміщення, та дає можливість неправомірного виконання), тощо.

Всі програми для виявлення вразливостей, а також програми для використання вразливостей запускаються з ОС BackTrack.

Uniscan

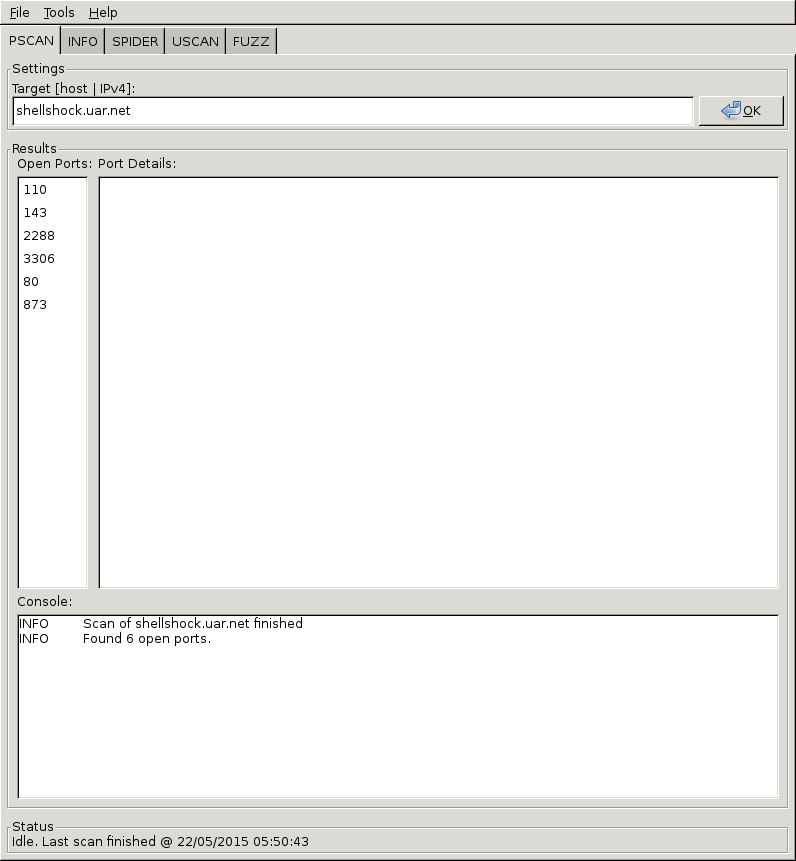

Uniscan – це графічна оболонка для таких сканерів, як PSCAN, Spider, Uscan, Fuzz. Проте найкраще використовується як графічний сканер портів.

Рис. 29. Відкриті порти.

Оскільки відкриті 110 та 143, можна судити що окрім веб, на сервері є й пошта. Для перевірки цього твердження, можна попробувати переглянути всі домени сервера, а також приблизну структуру файлів.

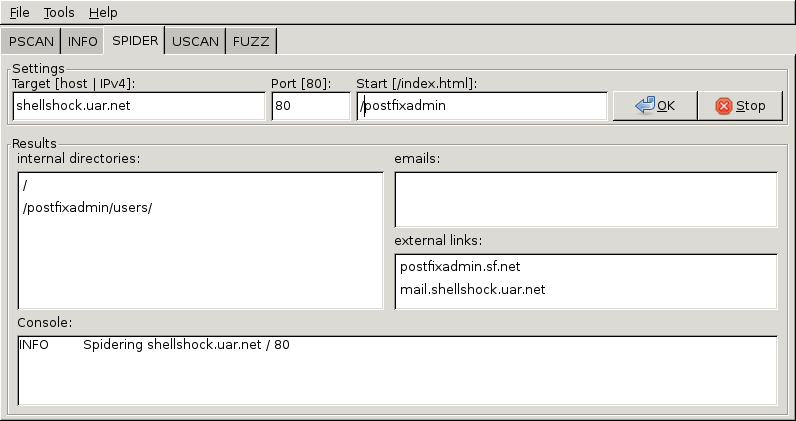

Рис. 30. Домени поштового сервера.

Методом підбору, можна дізнатись, який клієнт використовується для управління поштою. В даному випадку це postfixadmin. З цього слідує, що поштою на сервері керує postfix.

Hydra

Утиліта для перебору паролів, іншими словами «брутфорс». Метод «брутфорс» використовується в разі, якщо вразливостей не виявлено, або вразливості незначні. Також таким методом користуються ті, хто впевнений – адміністратор не слідкує за вхідним трафіком. Справа в тім, що кожна невдала спроба реєструється в логах, об'єм яких швидко зростатиме. Проте, за наявності достатньої кількості часу, та потужного комп'ютера цей метод є самим дієвим. Якщо знати, що користувачі нехтують безпекою, використовують слабкі паролі, шанс успіху різко зростає.

В даному випадку, доцільно спробувати наступні логіни, root, admin, shellshock, postfix. Логін shellshock є зміст пробувати, оскільки назва домену може збігтись з логіном адміністратора, а postfix – оскільки це назва служби.

В BackTrack передбачено кілька словників, звідки hydra буде брати паролі. Ще утиліта може використовувати одночасно перебір логінів, що сильно сповільнить процес, але може дати успіх, якщо логін невідомий.

Рис. 31. Інтерфейс утиліти Hydra.

За кілька годин перебору, пароль був знайдений, та записаний у лог програми. Оскільки складність заключала в підборі логіну, це потребувало там багато часу.

Nikto

Даний веб-сканер містить в свої базі 3500 можливих вразливостей. Є підтримка плагінів, що дозволяє користувачам розширювати можливості програми, додаючи нові типи сканування.

До ключових особливостей, можна віднести:

· "Обхід" IDS (Intrusion Detection System, система виявлення вторгнення).

· Підтримка SSL (Secure Sockets Layer).

· Підтримка проксі.

· Висновок у форматах: текст, HTML, CSV (Comma Separated Values).

· Знаходить Веб-сервера, розташовані на нестандартних портах.

· Перевірка величезного числа вразливостей.

Сам синтаксис дуже простий. Все що потрібно ввести наступну команду:

nikto -h shellshock.uar.net

Відповідно вивід наступний:

- Nikto v2.1.6

---------------------------------------------------------------------------

+ Target IP: 194.44.10.33

+ Target Hostname: deigineor.uar.net

+ Target Port: 80

+ Start Time: 2015-05-22 05:53:37 (GMT-4)

---------------------------------------------------------------------------

+ Server: Apache/2.4.12 (FreeBSD) PHP/5.6.8

+ Retrieved x-powered-by header: PHP/5.6.8

+ The anti-clickjacking X-Frame-Options header is not present.

+ Server leaks inodes via ETags, header found with file /bin/, fields: 0x1f 0x511d2156072c0

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST

+ OSVDB-3092: /administrator/: This might be interesting...

+ OSVDB-3092: /bin/: This might be interesting...

+ OSVDB-3092: /includes/: This might be interesting...

+ OSVDB-3092: /logs/: This might be interesting...

+ OSVDB-3092: /tmp/: This might be interesting...

+ OSVDB-3092: /bin/: This might be interesting... possibly a system shell found.

+ OSVDB-3092: /LICENSE.txt: License file found may identify site software.

+ /htaccess.txt: Default Joomla! htaccess.txt file found. This should be removed or renamed.

+ /administrator/index.php: Admin login page/section found.

+ 7331 requests: 0 error(s) and 13 item(s) reported on remote host

+ End Time: 2015-05-22 05:56:52 (GMT-4) (195 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested

Детальніше вивід зазначає наступне: версію сервера, програми веб-сервера, веб-двигун, а також відзначає знайдені вразливості. Наприклад стандартне розміщення файлів в директорії сайту. На перший погляд це не складає проблеми. Проте варто зазначити, що двигун сайту Joombla, який є безплатним. Тобто кожен бажаючий може скачати, встановити, та вивчити стандартне розміщення файлів. Таким чином, при експлуатації вразливості, серйознішої за дану, зловмисник буде легко орієнтуватись в структурі сайту, що безумовно буде йому на руку. Крім того розміщення такий файлів, як htaccess.txt взагалі небажане, про що повідомляє сканер, та пропонує або перейменувати або є видалити. Справа в тім, що даний файл контролює політику безпеки на сайті, і якщо зловмиснику вдасться його змінити, він отримає повний доступ.

Найбільшою вразливістю є XST[СБЮ14] , що дозволить розміщувати сторінки, чи навіть окремі частини сторінок на віддалених хостах. Таким чином, зловмисник має можливість заміщувати оригінальні сторінки, своїми, які проситимуть ввод паролю, і користувачі, звісно, будуть їх вводити. Адже користувач, який бачить тільки доменне ім’я, а не реальну ІР адресу, нічого не запідозрить.

| <== предыдущая лекция | | | следующая лекция ==> |

| Translate from English into Ukrainian | | | Amino Acids |