Обмен ключами Traffic Encryption Keys (TEK)

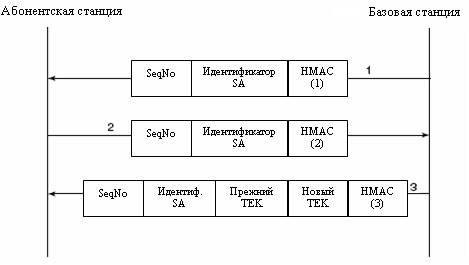

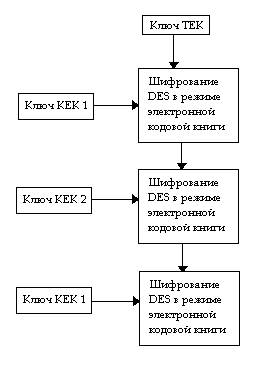

1. (Опционально) Базовая станция посылает сообщение, принуждающее абонентскую станцию обновить ключ шифрования траффика TEK. Сообщение содержит · последовательный номер ключа авторизации, который был использован при генерации HMAC · идентификатор того SA, TEK которого необходимо обновить · HMAC для того, чтобы абонентская станция могла проверить подлинность этого сообщения. 2. В ответ на первое сообщение (при успешной проверке HMAC), или же по собственной инициативе абонентская станция посылает запрос на обновление ключа TEK, содержащий · последовательный номер ключа авторизации, который был использован при генерации HMAC · идентификатор того SA, TEK которого необходимо обновить (совпадает с идентификатором из первого сообщения, если оно было) · HMAC для того, чтобы базовая станция могла проверить подлинность этого сообщения. 3. Если предыдущее сообщение пройдет аутентификацию HMAC, базовая станция посылает сообщение, содержащее · последовательный номер ключа авторизации, который был использован при генерации HMAC · идентификатор SA, для которого проводится обновление ключа TEK · прежний TEK, т.е. текущий TEK того SA, для которого запрошено обновление · новый TEK, т.е. TEK, который будет использоваться, когда истечет срок жизни текущего TEK · HMAC для проверки подлинности данного сообщения. Оба ключа TEK передаются в зашифрованном виде. В IEEE 802.16 для этого используется тройной DES в режиме электронной кодовой книги c ключом KEK:

Здесь KEK 1 – это первые 64 бит ключа KEK, а KEK 2 – последние 64 бит ключа KEK.

|