Задание 2. Повторить задание 1 с использованием автоматизированного средства, встроенного в КРИПТОН «Шифрование».

Повторить задание 1 с использованием автоматизированного средства, встроенного в КРИПТОН «Шифрование». · на уже созданном Главном Ключе, создать сетевую таблицу (примечание: число узлов равно количеству участников):

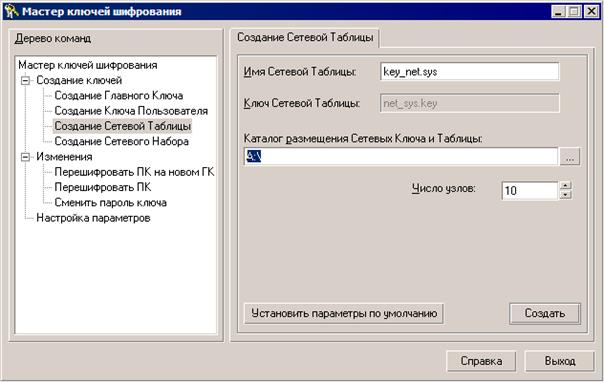

Рисунок 6 Создание Сетевой Таблицы · на основе сетевой таблицы создать сетевой набор для участников криптосистемы:

Рисунок 7 Создание Сетевого Набора · распространить сетевые наборы между участниками и повторить последний пункт предыдущего задания:

Рисунок 8 Шифрование на сетевом ключе для пользователя 2 Изучить статистические свойства ключа, открытого текста и шифртекста. Например, подсчитать количество всех символов, подсчитать количество стоящих рядом одинаковых символов или сжать (хорошее шифрование должно уменьшать избыточность текста, что ведёт к худшему сжатию). Изучить по открытым источникам литературы виды блочного и поточного шифрования, их сходства и отличия, распространённые алгоритмы симметричного шифрования и управления ключевой информацией. Что такое хэш-функций и генераторы псевдослучайных и истинно случайных последовательностей. Контрольные вопросы · Чем отличается блочное шифрование от поточного? · В криптосистеме осуществляется трансляция радиопередач. Каким видом симметричного шифрования его следует защищать? · Как организовать схему хранения секретных документов на компьютере? Нарисовать схему подобно схеме на рисунке 2. Подсказка: хранение – это всего лишь частный случай передачи. · Какие узкие места существуют в классической (симметричной) криптографии? · Что влечёт собой компрометация ключа K1 в системе распределения ключей с ЦРК? · Что является узким местом в системе распределения ключей с ЦТК? Почему? · Работники быстро развивающейся организации (около 700 человек) хотят организовать защищенную систему документооборота. Какую следует выбрать схему (ЦТК или ЦРК)? Сколько ключей необходимо распространить между участниками? · Участник 1 криптосистемы с ЦРК послал документ участнику 2, который привёл организацию к убытку в 100 тысяч. После инцидента участник 1 отрицает своё причастие к нему. Как доказать его виновность? · Можно ли использовать сжатие совместно с алгоритмом шифрования? Зачем? Когда следует сжимать, до или после шифрования? Почему? · Как можно использовать пароли в криптосистеме? · Почему не следует использовать некачественный ГПК (генератор псевдослучайного кода)?

Список литературы 1. Жельников Владимир. «Криптография от папируса до компьютера» – М.: Изд-во ABF, 1996. 2. Шнайер Брюс. «Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке C» – М.: Изд-во Триумф, 2002. 3. Шнайер Брюс. «Ханаанский бальзам». Перевод статьи на сайте http://www.int.spb.ru.

|