Классификация угроз

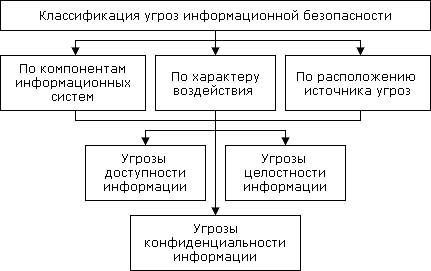

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровня обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т. д. Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками. Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей). История развития информационных систем показывает, что новые уязвимые места появляются постоянно. С такой же регулярностью, но с небольшим отставанием, появляются и средства защиты. В большинстве своем средства защиты появляются в ответ на возникающие угрозы, так, например, постоянно появляются исправления к программному обеспечению фирмы Microsoft, устраняющие очередные его уязвимые места и др. Такой подход к обеспечению безопасности малоэффективен, поскольку всегда существует промежуток времени между моментом выявления угрозы и ее устранением. Именно в этот промежуток времени злоумышленник может нанести непоправимый вред информации. В этой связи более приемлемым является другой способ - способ упреждающей защиты, заключающийся в разработке механизмов защиты от возможных, предполагаемых и потенциальных угроз. Отметим, что некоторые угрозы нельзя считать следствием целенаправленных действий вредного характера. Существуют угрозы, вызванные случайными ошибками или техногенными явлениями. Знание возможных угроз информационной безопасности, а также уязвимых мест системы защиты, необходимо для того, чтобы выбрать наиболее экономичные и эффективные средства обеспечения безопасности. Угрозы информационной безопасности классифицируются по нескольким признакам: · по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы; · по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал); · по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера); · по расположению источника угроз (внутри или вне рассматриваемой информационной системы). Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

На рисунке показано, что все виды угроз, классифицируемые по другим признакам, могут воздействовать на все составляющие информационной безопасности. Рассмотрим угрозы по характеру воздействия. Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы. Причинами случайных воздействий при эксплуатации могут быть: · аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия); · отказы и сбои аппаратуры; · ошибки в программном обеспечении; · ошибки в работе персонала; · помехи в линиях связи из-за воздействий внешней среды. Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например: · недовольством служащего служебным положением; · любопытством; · конкурентной борьбой; · уязвленным самолюбием и т. д. Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние. Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем. Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно. Одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности является несанкционированный доступ. Несанкционированный доступ возможен из-за ошибок в системе защиты, нерационального выбора средств защиты, их некорректной установки и настройки.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем: Ø Через человека: § хищение носителей информации; § чтение информации с экрана или клавиатуры; § чтение информации из распечатки. Ø Через программу: § перехват паролей; § расшифровка зашифрованной информации; § копирование информации с носителя. Ø Через аппаратуру: § подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации; § перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т. д.

Описание классификации угроз DSECCT При разработке алгоритма оценки информационных рисков, основанного на анализе угроз и уязвимостей информационной системы, специалистами Digital Security были рассмотрены и проанализированы различные существующие классификации угроз информационной безопасности. Попытки использования данных классификаций для описания по возможности большего количества угроз показали, что во многих случаях реальные угрозы либо не подходили ни под один из классификационных признаков, либо, наоборот, удовлетворяли нескольким. Таким образом, основная цель создания специалистами Digital Security классификации угроз - наиболее полная, детальная классификация, которая описывает все существующие угрозы информационной безопасности, по которой каждая из угроз попадает только под один классификационный признак, и которая, таким образом, наиболее применима для анализа рисков реальных информационных систем. По виду угроз информационной безопасности разделяют технологические и организационные угрозы. Технологические угрозы по характеру воздействия разделяются на физические и программные (логические). Физические угрозы могут исходить от действий нарушителя (человека), форс-мажорных обстоятельств и отказа оборудования и внутренних систем жизнеобеспечения. Далее, положим, что нарушитель имеет физический доступ к помещению, в котором расположен ценный ресурс. Какие виды угроз информационной безопасности он может при этом осуществить? Чтобы реализовать угрозы при физическом доступе нарушитель может воздействовать либо непосредственно на ресурс, либо на канал связи. Перейдем к рассмотрению программных угроз. Программные угрозы разделяются на угрозы, исходящие от локального нарушителя, и угрозы, исходящие от удаленного нарушителя. Рассмотрим программные локальные угрозы на ценный информационный ресурс. При локальном доступе на программном уровне нарушить может осуществить угрозу только на ресурс, при этом на ресурсе располагаются следующие компоненты: операционная система, прикладное программное обеспечение, а также сама ценная информация, хранящаяся и обрабатываемая на ресурсе. Нарушение функционирования, целостности или конфиденциальности любого из этих элементов может привести к потере ценной информации. Рассмотрим удаленные программные угрозы. При удаленном программном доступе нарушитель может воздействовать как на ресурс, содержащий ценную информацию, так и на каналы связи, связывающие ресурсы между собой. При этом при удаленном доступе к ресурсу нарушить может воздействовать на следующие его компоненты: операционную систему, сетевые службы и ценную информацию, к которой может быть открыт удаленный доступ. При удаленном программном доступе к каналу связи для реализации угроз нарушитель может воздействовать непосредственно на сетевое оборудование или на протоколы передачи данных. Все вышеперечисленные угрозы связаны с доступом нарушителя к ценному информационному ресурсу. Следовательно, контрмерами к данным угрозам будут адекватная защита ресурса. Но не все действия нарушителя отражаются в этой схеме. На практике в реальной системе ключевым моментом обеспечения информационной безопасности являются правильные действия пользователя. Поэтому в данной классификации невозможно было не рассмотреть так называемые угрозы персонала, т.е. человеческий фактор. Каким образом может быть реализована угроза информационной безопасности с помощью сотрудника организации? Злоумышленник может применить воздействие на сотрудника для получения необходимых ему сведений или сотрудник сам реализует угрозу. Воздействие на персонал может быть физическим и психологическим. Воздействие на персонал (физическое и психологическое) может быть реализовано с целью получения ценной информации или с целью нарушения непрерывности ведения бизнеса. А действия персонала - умышленными (шпионаж) или неумышленными. При этом шпионаж, как правило направлен только на получение ценной информации, а неумышленные действия могут угрожать как информации, так и непрерывности ведения бизнеса. Обобщив все приведенные выше положения, получим:

Таким образом, классификация угроз информационной разделяется по виду, характеру воздействия, причине и обекту угрозы. На основе классификации угроз специалистами Digital Security были разработаны обширные базы угроз и уязвимостей, содержащие около 100 угроз и 200 уязвимостей. Наиболее общая классификация возможных угроз безопасности информационных систем По источнику разделяют случайные и преднамеренные угрозы. Случайные угрозы возникают независимо от воли и желания людей. Данный тип угроз связан чаще всего с прямым физическим воздействием на элементы информационной системы (природного или техногенного характера) и ведет к нарушению работы этой системы и/или физическому повреждению (уничтожению) носителей информации, средств обработки и передачи данных, телекоммуникационных каналов. Причиной возникновения угроз случайного характера могут быть как сбои вследствие конкретных ошибок персонала и прямых непреднамеренных действий иных лиц (например, повреждение кабельной линии связи при проведении строительных работ), так и случайные нарушения в работе системы (например, вследствие поломки оборудования, сбоя в работе программного обеспечения и т.д.) Преднамеренные угрозы, в отличие от случайных, могут быть созданы только людьми, действующими целенаправленно с целью дезорганизовать работу информационной системы. Преднамеренные угрозы, в свою очередь, подразделяются на пассивные и активные. Пассивные угрозы вытекают из несанкционированного доступа к информации и не связаны с каким-либо изменением информации. Активные угрозы являются следствием попыток изменения (перехвата, модификации, уничтожения) информации. Рассмотрим типичные угрозы, характерные для современных распределенных систем обработки информации. При этом выделим фундаментальные угрозы и первичные инициирующие угрозы. К фундаментальным угрозам относятся следующие разновидности угроз: · Утечка информации - раскрытие информации неавторизованному пользователю или процессу. · Нарушение целостности - компрометация согласованности (непротиворечивости) данных путем целенаправленного создания, подмены и разрушения данных. · Отказ в услуге - преднамеренная блокировка доступа к информации или другим ресурсам (например, при помощи перегрузки сервера потоком запросов). · Незаконное использование - использование ресурсов неавторизованным объектом или субъектом. · Фундаментальные угрозы инициируются реализацией первичных угроз проникновения и внедрения. К первичным угрозам проникновения относятся маскарад (попытка выдать себя за авторизованного пользователя или процесс), обход защиты (использование уязвимостей системы безопасности для обхода механизмов защиты), нарушение полномочий (использование ресурсов не по назначению). Заметим, что маскарад как правило реализуется внешними нарушителями (хакерами), в то время как нарушение полномочий является угрозой со стороны внутреннего нарушителя (инсайдера). К первичным угрозам внедрения относятся, в частности, троянские программы (программы, содержащие скрытые или замалчиваемые функции, выполнение которых нарушает безопасность системы), логические бомбы (программы или участки кода в программе, реализующие деструктивную функцию при выполнении определенного условия, например, при наступлении определенной даты или обнаружении файла с заданным именем) и потайные ходы (дополнительные возможности, тайно встраиваемые в систему или ее компоненты, нарушающие безопасность системы при вводе специфических данных). Троянские программы широко известны, благодаря своему распространению в сети Интернет. Код троянской программы может быть незаметно передан на компьютер пользователя вместе с Web-страницей. Затем, используя уязвимости операционной системы, троянская программа может, например, предоставить своему владельцу доступ к данным с "зараженного" компьютера. Логические бомбы, поскольку они позволяют значительно отсрочить во времени обнаружение атаки, часто используются техническими специалистами как средство мести работодателям, которые их несправедливо уволили или чем-либо обидели. Примером угрозы типа потайной ход является возможность применения универсального пароля для обхода встроенной в базовое программное обеспечение персонального компьютера системы парольной защиты. Компьютерные вирусы. Компьютерные вирусы являются квинтэссенцией всевозможных методов нарушения безопасности. Отличительной особенностью компьютерного вируса является его способность распространяться от файла к файлу и от компьютера к компьютеру, используя различные уязвимости системы безопасности. Причем наносимый вирусом ущерб может быть связан как с реализацией конкретных деструктивных функций, так и с самим фактом распространения вируса, например, по каналам электронной почты. Угрозы безопасности в компьютерных сетях. Использование распределенной сетевой структуры дает важные преимущества: разделение ресурсов системы, повышение надежности функционирования, распределение загрузки среди узлов сети, масштабируемость и расширяемость и др. Вместе с тем в компьютерных сетях возникают достаточно специфические угрозы безопасности. Можно отметить следующие из них. Разделение совместно используемых ресурсов. В силу совместного использования большого количества ресурсов различными пользователями сети, возможно, находящимися на большом расстоянии друг от друга, значительно повышается риск несанкционированного доступа, так как его можно осуществить проще и незаметнее, используя уязвимости множества сетевых сервисов. Расширение зоны контроля. Администратор или оператор отдельной системы или подсети должен контролировать деятельность пользователей, находящихся вне пределов его досягаемости. Комбинация различных программно-аппаратных средств. Соединение нескольких систем в сеть увеличивает уязвимость всей системы в целом, поскольку каждая информационная система настроена на выполнение своих специфических требований безопасности, которые могут оказаться несовместимыми с требованиями на других системах. Неизвестный параметр. Легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно, так как один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить, сколько пользователей имеют доступ к определенному узлу сети и кто они. Множество точек атаки. В сетях один и тот же набор данных или сообщение может передаваться через несколько промежуточных узлов, каждый из которых является потенциальным источником угрозы. Кроме того, ко многим современным сетям можно получить доступ с помощью коммутируемых линий связи и модема, что во много раз увеличивает количество возможных точек атаки. Сложность управления и контроля доступа к системе. Многие атаки на сеть могут осуществляться без получения физического доступа к определенному узлу - с помощью сети из удаленных точек. Важно отметить, что угрозы безопасности различного типа на практике, как правило, демонстрируют сложную взаимосвязь. Так, например, маскарад, будучи первичной угрозой, инициирующей утечку информации, может быть сам прямым следствием утечки, в частности, раскрытия пароля в результате, скажем, персональной неосторожности сотрудника. Как следствие, наличие уязвимости системы защиты информации по отношению к какому-либо одному типу угрозы, может приводить к осуществлению целой комбинации угроз различного типа.

|