Задание 2 – дешифрование

(в качестве шифра используется результат с первого листа) Для дешифрования необходимо повторить выполненные действия в первом задании, поменяв местами строки и столбцы.

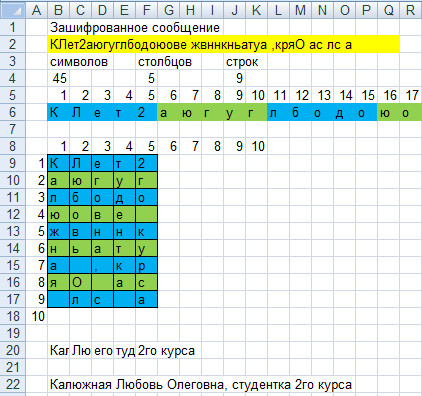

Рис. 2. Дешифрование исходного сообщения Во второй строке файла MS Excel записываем исходное зашифрованное сообщение – «КЛет2аюгуглбодоюове жвннкньатуа,кряО ас лс а». В четвёртой строке указываем число строк и столбцов для блока (в нашем случае при дешифровании меняем местами количество строк и столбцов, то есть 9 строк и 5 столбцов). В ячейке B4 подсчитываем число символов в сообщении, для этого воспользуемся следующей формулой: =ДЛСТР(B2), в результате получаем 45 символа. В пятой строке хранится служебная информация с номерами символов, в соответствии с которыми выделяются отдельные символы из исходного сообщения и записываются в шестую строку.

В строках с 8 по 18 находится шаблон для декодирования блока с выбранной областью, соответствующей 9 строкам и 5 столбцам. Строки заполним формулами по известному нам следующему правилу. В первую позицию первой строки записываем ссылку на первый символ исходного сообщения, которая затем размножается на всю строку (в нашем случае на 5 позиций). В первую позицию второй строки записываем ссылку на следующий символ исходного сообщения, который не попал в первую строку (в данном примере 6, т.к. в первой строке 5 символов). Эта ссылка дублируется до конца строки. Аналогично заполняем и следующие 8 строк, в результате чего получим 9 заполненных строк шаблона. В результате исходное сообщение появится в прямоугольнике шаблона, записанное по столбцам. В 20 строке собираем символы по столбцу с помощью функции Сцепить(). Для этого в ячейку В20 введём формулу =СЦЕПИТЬ(B9;B10;B11;B12;B13;B14;B15;B16;B17) и т.д. В 22 строке сцепляем получившиеся на предыдущем шаге куски строк. =СЦЕПИТЬ(B20;C20;D20;E20;F20) В результате из исходного зашифрованного сообщения получаем расшифрованный текст с ключом (9;5), который имеет следующий вид: «Калюжная Любовь Олеговна, студентка 2го курса». Вывод: В ходе данной работы мною был освоен приём блочного шифрования и дешифрования исходного сообщения. Список использованной литературы 1. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013, 136 с. 2. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2011, 384 с. 3. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. 4. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. 5. Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 20012. - 544 c.

|