Подмена доверенного объекта РВС(активная, нарушение цел-ти и конф-ти, по наступлению события, внутри/межсегментная, с/без обратной связи, на сетевом и транспортном уровнях).

Подмена доверенного объекта РВС(активная, нарушение цел-ти и конф-ти, по наступлению события, внутри/межсегментная, с/без обратной связи, на сетевом и транспортном уровнях). - атака при установленном виртуальном канале - атака без установленного виртуального канала.

9) Характеристика и механизм реализации типовых удаленных атак. Внедрение в РВС ложного объекта путем навязывания ложного маршрута.

Для этого есть 2 механизма: (Б – это следующий вопрос) А) внедрение в распределенную ВС ложного объекта путем навязывания ложного маршрута ( активная, нарушение К, Ц, Д, безусловная, внутри/межсегментная, с/без обратной связи, на транспортном и прикладном уровнях ) - обмен между маршрутизаторами (RIP) - уведомить хосты о новом маршруте (ICMP) - Удаленно управлять маршрутизатором (SNNP)

10) Характеристика и механизм реализации типовых удаленных атак. Внедрение в РВС ложного объекта путем использования недостатков алгоритмов удаленного поиска.

Б) внедрение в распределенную ВС ложного объекта путем использования недостатков алгоритмов удаленного поиска. ( активная, нарушение конф-ти и цел-ти, безусловная/по наступлению события, внутри/межсегментная, с обрат связью, на уровнях: канальный, транспортный, сетевой, прикладной ) Для получения подобной инф в распределенной ВС используются различные алгоритмы удаленного поиска заключающийся в передаче по сети специального вида поисковых запросов и ожидания ответов на запрос с искомой инф.

На том кто проводит атаку перехватить посланный запрос и послать на него ложный ответ, где указать данные использование, которых приведет к адресации на ложный объект Периодической передачей на атакуемый объект заранее заготовленного ответа без применения поискового запроса

11) Характеристика и механизм реализации типовых удаленных атак. Отказ в обслуживании. Результат применения этой удаленной атаки - нарушение на атакованном объекте работоспособности соответствующей службы предоставления удаленного доступа, то есть невозможность получения удаленного доступа с других объектов РВС - отказ в обслуживании! Методы: 1. Если в системе не предусмотрены правила, ограничивающие число принимаемых запросов с одного объекта (адреса) в единицу времени, то атакующий передает с одного адреса такое количество запросов на атакуемый объект, которое заполнит пул ресурсов (направленный "шторм" запросов). 2. Если в распределенной ВС не предусмотрено средств аутентификации адреса отправителя, то атакующий передает на атакуемый объект бесконечное число анонимных запросов на подключение от имени других объектов, 3. Использование компьютеров-«зомби» (DDoS - Distributed Denial Of Service Attack) 4. Передача на атакуемый объект некорректного, специально подобранного запроса. В этом случае в удаленной системе возможно зацикливание процедуры обработки запроса, переполнение буфера с последующим зависанием системы

12) Использование ложного объекта для организации удаленной атаки на распределенную ВС. 1. Селекция потока информации и сохранение ее на ложном объекте РВС 2. Модификация информации a) модификация передаваемых данных; b) модификация передаваемого кода.

13) Укажите методы защиты от атаки «Ложный ARP-сервер». 1) Администратор должен вести базу данных соответствия MAC- и IP-адресов всех узлов сети и использовать программу arpwatch, которая прослушивает сеть и и уведомляет администратора о замеченных наружениях. 2) Использование статических ARP-таблиц

14) Укажите методы защиты от атаки «Ложный DNS-сервер». TSIG

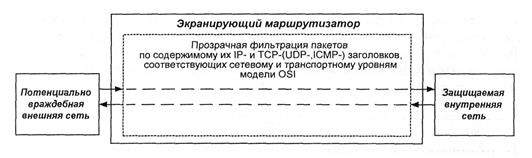

15) Основные функции межсетевого экранирования? (я хз этот вопрос по моему это про FW) 1) фильтрация проходящих через него информационных потоков; 2) посредничество при реализации межсетевых соединений.

16) Фильтрация трафика брандмауэром?

17) Функции посредничества брандмауэра? •идентификацию и аутентификацию пользователей; • проверку подлинности получаемых и передаваемых данных; • разграничение доступа к ресурсам внутренней сети; • разграничение доступа к ресурсам внутренней или внешней сети; • фильтрацию и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; • трансляцию внутренних сетевых адресов для исходящих пакетов сообщений; • регистрацию событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерацию отчетов; • кэширование данных, запрашиваемых из внешней сети.

18) Представление брандмауэров на разных уровнях OSI?

К достоинствам экранирующих маршрутизаторов относятся: • простота самого экрана, а также процедур его конфигурирования и установки; • прозрачность для программных приложений и минимальное влияние на производительность сети; • низкая стоимость, обусловленная тем, что любой маршрутизатор в той или иной степени представляет возможность фильтрации пакетов. Недостатки экранирующих маршрутизаторов: • не поддерживают многие необходимые функции защиты, например, аутентификацию конечных узлов, криптографическое закрытие пакетов сообщений, а также проверку их целостности и подлинности; • уязвимы для таких распространенных сетевых атак, как подделка исходных адресов и несанкционированное изменение содержимого пакетов сообщений.

20) Шлюзы сеансового уровня. Назначение, достоинства, недостатки?

Шлюз сеансового уровня дополняет экранирующий маршрутизатор функциями контроля виртуальных соединений и трансляции внутренних IР-адресов. Недостатки у шлюза сеансового уровня: не обеспечивается контроль и защита содержимого пакетов сообщений; не поддерживаются аутентификация пользователей и конечных узлов, а также другие функции защиты локальной сети. Поэтому шлюз сеансового уровня применяют как дополнение к прикладному шлюзу.

21) Назначение канальных посредников (в рамках экранирующего транспорта)? Для контроля виртуальных соединений в шлюзах сеансового уровня используются специальные программы, которые называют канальными посредниками (рiре рrохiеs). Эти посредники устанавливают между внутренней и внешней сетями виртуальные каналы, а затем контролируют передачу по этим каналам пакетов, генерируемых приложениями ТСР/IР.

22) Прикладные шлюзы. Назначение, достоинства, недостатки?

Функции защиты: • идентификация и аутентификация пользователей при попытке установления соединений через брандмауэр; • проверка подлинности информации, передаваемой через шлюз; • разграничение доступа к ресурсам внутренней и внешней сетей; • фильтрация и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; • регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерация отчетов; • кэширование данных, запрашиваемых из внешней сети. Шлюз прикладного уровня обладает следующими важными достоинствами: • за счет возможности выполнения подавляющего большинства функций посредничества, обеспечивает наиболее высокий уровень защиты локальной сети; • защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, уменьшая тем самым вероятность проведения успешных атак, основанных на недостатках программного обеспечения; • при нарушении работоспособности прикладного шлюза блокируется сквозное прохождение пакетов между разделяемыми сетями, что не снижает безопасность защищаемой сети в случае возникновения отказов. Недостатки прикладного шлюза: • высокая стоимость; • довольно большая сложность самого брандмауэра, а также процедур его установки и конфигурирования;. • высокие требования к производительности и ресурсоемкости компьютерной платформы;. • отсутствие "прозрачности" для пользователей и снижение пропускной способности при реализации межсетевых взаимодействий.

24) Схема единой защищенной локальной сети.

25) Схема сети с защищенной закрытой и незащищенной открытой подсетями.

26) Схема сети с разделенной защитой и одним МЭ

27) Схема сети с разделенной защитой и двумя МЭ.

28) Классы межсетевых экранов по показателям защищенности Устанавливается пять классов межсетевых экранов по показателям защищенности. Самый низкий класс защищенности — пятый, самый высокий — первый Всего их 5 (5-тый самый низкий) Гриф «секретно» не ниже 3-го Гриф «совершенно секретно» не ниже 2-го Гриф «особой важности» только 1-й, собственной разработки 29) Возможности применения брандмауэров определенных классов (по показателям защищенности) в зависимости от важности обрабатываемой информации = 28

30) Сканирование портов TCP. «Вежливое сканирование» Все по правилам

ß ack Ack à

31) Защита от сканирование портов. Поставить FW

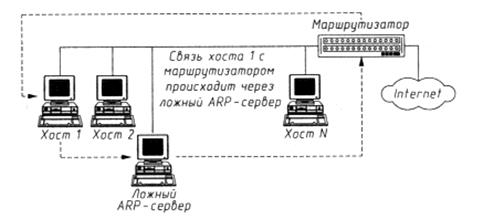

Тест 2 1) Опишите атаку «Ложный ARP-сервер» с перехватом ARP-запроса.

- Атакованный хост передает пакеты на ложный ARP-сервер. - Ложный ARP-сервер посылает принятые от атакованного хоста пакеты на маршрутизатор. - Маршрутизатор, в случае получения ответа на запрос, адресует его непосредственно на атакованный хост, минуя ложный ARP-сервер.

2) Опишите атаку «Ложный ARP-сервер» без перехвата ARP-запроса.

Враг перехватывает ARP запрос, дает свой ложный 3) Опишите атаку «Ложный DNS-сервер», c перехватом DNS-запрос. Внедрение в сеть Internet ложного DNS-сервера путем перехвата DNS-запроса - это удаленная атака на базе типовой атаки, связанной с ожиданием поискового DNS-запроса. Перед тем как рассмотреть алгоритм атаки на службу DNS, необходимо обратить внимание на некоторые тонкости в работе этой службы. Во-первых, по умолчанию служба DNS функционирует на базе протокола UDP (хотя возможно и использование протокола TCP), что, естественно, делает ее менее защищенной, так как протокол UDP (в отличие от TCP) вообще не предусматривает средств идентификации сообщений. Для того чтобы перейти от UDP к TCP, администратору DNS-сервера придется очень серьезно изучить документацию (в стандартной документации на демон named в ОС Linux нет никакого упоминания о возможном выборе протокола, на котором будет работать DNS-сервер). Этот переход несколько замедлит систему, так как при использовании TCP требуется создание виртуального соединения, кроме того, конечная сетевая ОС вначале посылает DNS-запрос с использованием протокола UDP, и только в том случае, если придет специальный ответ от DNS-сервера, она пошлет следующий запрос с использованием TCP. Во-вторых, начальное значение поля "порт отправителя" в UDP-пакете >= 1023 и увеличивается с каждым переданным DNS-запросом. В-третьих, значение идентификатора (ID) DNS-запроса устанавливается следующим образом. В случае передачи DNS-запроса с хоста оно зависит от конкретного сетевого приложения, вырабатывающего DNS-запрос. Эксперименты показали, что если запрос посылается из оболочки командного интерпретатора (SHELL) операционных систем Linux и Windows 95 (например, ftp nic.funet.fi), то это значение всегда равняется единице. Если же DNS-запрос передается из Netscape Navigator или его посылает непосредственно DNS-сервер, то с каждым новым запросом сам браузер или сервер увеличивает значение идентификатора на единицу. Все эти тонкости имеют значение в случае атаки без перехвата DNS-запроса.

4) Опишите атаку «Ложный DNS-сервер» без перехвата DNS-запроса. В таком случае ложные DNS-ответы будут направляться атакующим от имени корневого DNS-сервера на атакуемый DNS-сервер. При этом важно учитывать следующую особенность работы DNS-сервера. Для ускорения работы каждый DNS-сервер кэширует в области памяти свою DNS-таблицу соответствия имен и IP-адресов хостов. В том числе в кэш заносится динамически изменяемая информация об именах и IР-адpecax хостов, найденных в процессе функционирования DNS-сервера, то есть, если DNS-сервер, приняв запрос, не находит у себя в кэш-таблице соответствующей записи, он пересылает запрос на следующий сервер и, получив ответ, заносит найденные сведения в кэш-таблицу. Таким образом, при получении следующего запроса DNS-серверу уже не требуется вести удаленный поиск, так как необходимые сведения находятся у него в кэш-таблице. Анализ подробно описанной здесь схемы удаленного DNS-поиска показывает, что если на запрос от DNS-сервера атакующий направит ложный DNS-ответ или (в случае шторма ложных ответов) будет вести их постоянную передачу, то в кэш-таблице сервера появится соответствующая запись с ложными сведениями, и в дальнейшем все хосты, обратившиеся к данному DNS-серверу, будут дезинформированы, а при адресации к хосту, маршрут к которому враг решил изменить, связь с ним будет осуществляться через хост атакующего по схеме "ложный объект РВС". И, что хуже всего, с течением времени эта ложная информация, попавшая в кэш DNS-сервера, начнет распространяться на соседние DNS-серверы высших уровней, а следовательно, все больше хостов в Internet будут дезинформи-рованы и атакованы.

5) Сканирование портов TCP методом нарушения спецификации протокола.

TCP NULL, FIN и Xmas (нестандартные) сканирования. Эти три типа сканирования используют (другие типы сканирования доступны с использованием опции --scanflags описанной в другой секции) незаметную лазейку в TCP RFC, чтобы разделять порты на открытые и закрытые. На странице 65 RFC 793 говорится, что “если порт назначения ЗАКРЫТ.... входящий сегмент не содержащий RST повлечет за собой отправку RST в ответ.” На следующей странице, где обсуждается отправка пакетов без установленных битов SYN, RST или ACK, утверждается что: “вы вряд ли с этим столкнетесь, но если столкнетесь, то сбросьте сегменти и вернитесь к исходному состоянию.” Когда сканируется система отвечающая требованиям RFC, любой пакет, не содержащий установленного бита SYN, RST или ACK, повлечет за собой отправку RST в ответ в случае, если порт закрыт, или не повлечет никакого ответа, если порт открыт. Т.к. ни один из этих битов не установлен, то любая комбинация трех оставшихся (FIN, PSH и URG) будет являться правильной. Nmap использует это в трех типах сканирования:

-Не устанавливаются никакие биты (Флагов в TCP заголовоке 0) -Устанавливается только TCP FIN бит. -Устанавливаются FIN, PSH и URG флаги. Эти три типа сканирования работают по одной схеме, различия только в TCP флагах установленных в пакетах запросов. Если в ответ приходит RST пакет, то порт считается закрытым, отсутствие ответа означает, что порт открыт|фильтруется. Порт помечается как фильтруется, если в ответ приходит ICMP ошибка о недостижимости. 6) Сканирование портов TCP ACK.

7) Сканирование портов TCP. Использование ложных адресов.

"Ленивое" idle-сканирование. Этот продвинутый метод сканирования позволяет осуществить действительно незаметное TCP сканирование портов цели (имеется ввиду, что никакие пакеты не отсылаются на целевую машину с вашего реального IP адерса). Вместо этого, на зомби машине используется предсказуемая последовательность генерации ID IP фрагментов для сбора информации об открытых портах цели. Системы IDS будут считать, что сканирование производится с заданной вами зомби машины (которая должна работать и удовлетворять определенным критериям).

8) Сканирование портов TCP. Использование FTP Bounce.

9) Обобщенная структура экранирующего шлюза? Принцип его работы? Если в сети работает прикладной шлюз, то входящие и исходящие пакеты могут передаваться лишь для тех служб, для которых имеются соответствующие посредники.

10) Разработка политики межсетевого взаимодействия? Основные этапы. Политика межсетевого взаимодействия определяет требования к безопасности информационного обмена с внешним миром. Данные требования обязательно должны отражать два аспекта: • политику доступа к сетевым сервисам; • политику работы межсетевого экрана.

Политика доступа к сетевым сервисам определяет правила предоставления, а также использования всех возможных сервисов защищаемой компьютерной сети. В рамках данной политики должны быть заданы: • все сервисы, предоставляемые через сетевой экран; • допустимые адреса клиентов для каждого сервиса; • правила для пользователей, описывающие, когда и какие пользователи каким сервисом и на каком компьютере могут воспользоваться; • правила аутентификации пользователей и компьютеров; • условия работы пользователей вне локальной сети организации.

Политика работы межсетевого экрана задает базовый принцип управления межсетевым взаимодействием, положенный в основу функционирования брандмауэра. Может быть выбран один из двух таких принципов: • запрещено все, что явно не разрешено; • разрешено все, что явно не запрещено.

11) Этапы процесса настройки параметров функционирования межсетевого экрана Игорь Владимирович сказал, что этого вопроса не будет

12) Возможности использования утилиты ping для исследования сети и сетевых атак PING можно использовать для DOS атак путем установки адреса жертвы в широковещательно сообщение, таким образом, все ответы от всей сети пойдут к жертве.

13) Как определить маршрут от хоста атакующего к заданному хосту? Посылать пакет с полем TTL=1 и с каждым разом увеличивать его на 1 до тех пор пока не получим в ответе адрес хоста.

|