WPA-PSK-шифрование

При WPA-PSK-шифровании в беспроводной сети алгоритм перехвата пакетов несколько иной. В данном случае нам не нужно отфильтровывать IV-пакеты, поскольку при WPA-PSK-шифровании их просто не существует, но и захватывать все пакеты подряд тоже не имеет смысла. Собственно, все, что нам нужно, — это небольшая часть трафика между точкой доступа и клиентом беспроводной сети, в которой бы содержалась информация о процедуре аутентификации клиента в сети (процедура handshake). Но для того, чтобы перехватить процедуру аутентификации клиента в сети, прежде ее необходимо принудительно инициировать с помощью утилиты aireplay-ng. Поэтому при WPA-PSK-шифровании алгоритм перехвата пакетов будет следующим. Открываем две консольные сессии и в первой сессии запускаем команду на принудительное разъединение сети с последующей повторной идентификацией клиента (утилита aireplay-ng, атака деаутентификации), а во второй сессии с паузой в одну-две секунды запускаем команду на перехват пакетов (утилита airodump-ng). Синтаксисы команд следующие:

aireplay–ng -e dlinkG -a 00:0d:88:56:33:b5 -c 00:0f:ea:91:7d:95 —deauth 10 ath1 airodump-ng –w dump —band g —channel 11 ath1

Как видите, синтаксис команды aireplay-ng точно такой же, как и при WEP-шифровании, когда данная команда использовалась для инициализации трафика между точкой доступа и клиентом сети (единственное различие — это меньшее количество пакетов на деаутентификацию). В синтаксисе команды airodump-ng отсутствует фильтр IV-пакетов. Процесс захвата пакетов нужно продолжать всего несколько секунд, поскольку при активированной атаке деаутентификации вероятность захвата handshake-пакетов практически стопроцентная.

Этап 3. Анализ пакетов На последнем этапе проводится анализ перехваченных пакетов с использованием утилиты aircrack-ng, которая запускается в консольной сессии. Естественно, синтаксис команды aircrack-ng различен для WEP- и WPA-PSK-шифрования. Общий синтаксис команды следующий:

aircrack-ng [options] <capture file(s)>

Возможные опции команды представлены в табл. 3. Отметим, что в качестве файлов, содержащих перехваченные пакеты (capture file(s)), можно указывать несколько файлов с расширением *.cap или *.ivs. Кроме того, при взломе сетей с WEP-шифрованием утилиты airodump-ng и aircrack-ng могут запускаться одновременно (применяются две консольные сессии). При этом aircrack-ng автоматически будет обновлять базу IV-пакетов. Таблица 3. Возможные опции команды aircrack-ng

При использовании WEP-шифрования основная проблема заключается в том, что мы заранее не знаем длину ключа, применяемого для шифрования. Поэтому можно попытаться перебрать несколько вариантов длины ключа, которая задается параметром -n. Если же данный параметр не указывается, то по умолчанию длина ключа устанавливается в 104 бита (-n 128). Если известна некоторая информация о самом ключе (например, он состоит только из цифр, или только из букв, или только из набора букв и цифр, но не содержит специальных символов), то можно воспользоваться опциями -с, -t и -h. В нашем случае мы применяли команду aircrack-ng в следующем синтаксисе:

aircrack-ng –a 1 –e dlinkG –b 00:0d:88:56:33:b5 –c 00:0f:ea:91:7d:95 –n 128 dump.ivs.

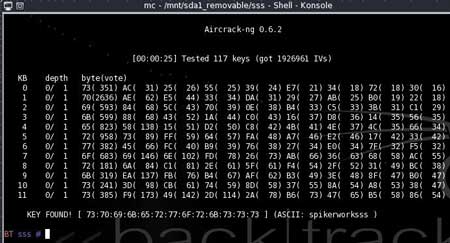

Здесь указание MAC-адреса точки доступа и клиента, а также ESSID сети является излишним, поскольку использовались всего одна точка доступа и один беспроводной клиент. Однако если клиентов несколько и имеется несколько точек доступа, то необходимо указывать и эти параметры. В результате нам удалось подобрать 128-битный ключ всего за 25 с (рис. 6). Как видите, взлом сети на основе WEP-шифрования не представляет серьезной проблемы, однако он далеко не всегда заканчивается успехом. Может оказаться, что для подбора ключа накоплено недостаточно IV-пакетов.

Рис. 6. Подбор 128-битного ключа При WPA-PSK-шифровании используется следующий синтаксис команды:

aircrack-ng –a 2 –e dlinkG–b 00:0d:88:56:33:b5 –w dict dump.cap.

В данном случае вероятность положительного результата, то есть вероятность подбора пароля целиком, зависит от применяемого словаря. Если пароль в словаре есть, то он будет найден. Словарь, используемый программой aircrack-ng, необходимо предварительно подмонтировать в рабочую папку программы или же прописать полный путь к словарю. Подборку хороших словарей можно найти на сайте www.insidepro.com. Если же и они не помогут, то, скорее всего, пароль представляет собой бессмысленный набор символов. Все-таки словари содержат слова или фразы, а также удобные, легко запоминающиеся сочетания клавиш. Понятно, что произвольный набор символов в словарях отсутствует. Но даже в этом случае выход есть. Некоторые утилиты, предназначенные для подбора паролей, умеют генерировать словари из заданного набора символов и максимальной длины слова. Примером такой программы является PasswordPro v.2.2.5.0. Тем не менее еще раз отметим, что вероятность взлома WPA-PSK-пароля очень невысока. Если пароль задан не в виде какого-либо слова, а представляет собой случайное сочетание букв и цифр, то подобрать его практически невозможно.

|