Единственный вопрос, который следует тщательно продумать при развертывании network-based IDS, — это расположение системных сенсоров. Существует много вариантов расположения network-based IDS, каждый из которых имеет свои преимущества:

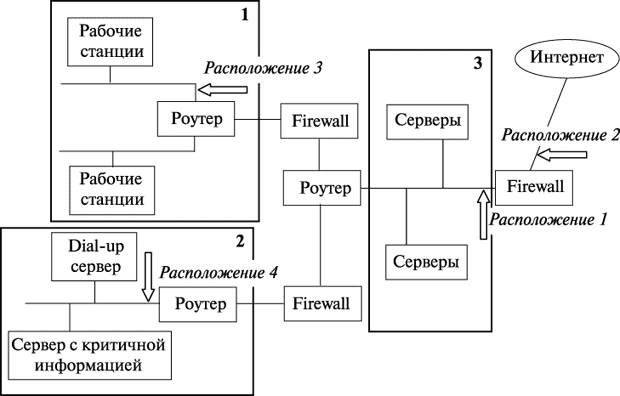

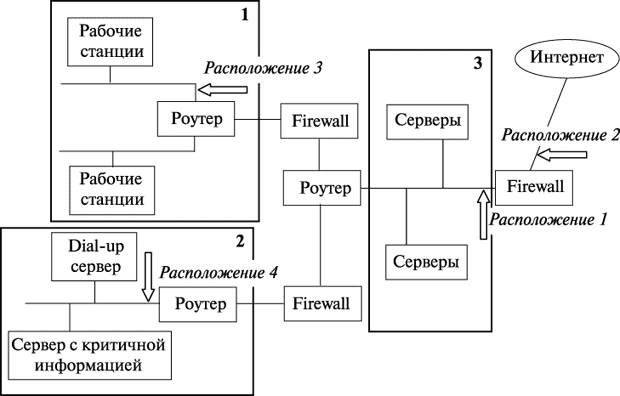

Рис. 5.1. Возможные варианты расположения сенсоров network-based IDS

- Основная подсеть

- Подсеть с критичными ресурсами и дополнительными точками доступа

- DMZ-сеть

Позади внешнего firewall’а в DMZ-сети (расположение 1)

Преимущества:

- Видит атаки, исходящие из внешнего мира, которым удалось преодолеть первую линию обороны сетевого периметра.

- Может анализировать проблемы, которые связаны с политикой или производительностью firewall’а, обеспечивающего первую линию обороны.

- Видит атаки, целями которых являются прикладные серверы (такие как web или ftp), обычно расположенные в DMZ.

- Даже если входящая атака не распознана, IDS иногда может распознать исходящий трафик, который возникает в результате компрометации сервера.

Перед внешним firewall’ом (расположение 2)

Преимущества:

- Документирует количество атак, исходящих из Интернета, целью которых является сеть.

- Документирует типы атак, исходящих из Интернета, целью которых является сеть.

На основной магистральной сети (расположение 3)

Преимущества:

- Просматривает основной сетевой трафик; тем самым увеличивается вероятность распознания атак.

- Определяет неавторизованную деятельность авторизованных пользователей внутри периметра безопасности организации.

В критичных подсетях (расположение 4)

Преимущества:

- Определяет атаки, целью которых являются критичные системы и ресурсы.

- Позволяет фокусироваться на ограниченных ресурсах наиболее значимых информационных ценностей, расположенных в сети.