Программа XSpider 6.00

(авторы Дмитрий Максимов, Юрий Максимов, Олег Ченский) XSpider - программное средство сетевого аудита, предназначенное для удаленной диагностики различных элементов сети на предмет поиска уязвимостей. Отличительными особенностями XSpider являются: - многочисленные ноу-хау, используемые в поиске уязвимостей; - интеллектуальный подход к распознаванию сервисов; - уникальная обработка RPC-сервисов всех стандартов с их полной идентификацией (RPC – средство передачи сообщений, позволяющее распределенному приложению вызывать службы, доступные на различных компьютерах сети. Используется при удаленном администрировании.); - анализатор структуры и метод интеллектуального распознавания уязвимостей Web-серверов; - постоянное обновление; - бесплатное распространение (для российских пользователей); - поддержка нескольких языков.

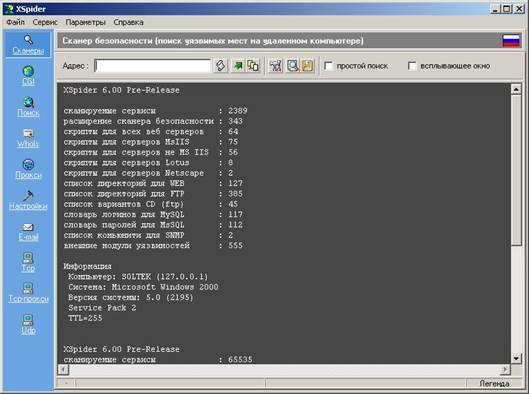

Помимо сканера безопасности XSpider включает в себя дополнительные утилиты: - простые сканеры (TCP и UDP портов); - CGI-сканер с Brute-словарём; - определитель исходящего трафика на удаленном компьютере; - Who Is сервис; - проверка анонимности прокси-сервера; - TCP и UDP клиенты; - TCP-прокси (позволяет пропускать TCP пакеты через себя, с возможностью их коррекции); - работа с почтой, удаление ненужной почты с сервера; - локальные настройки безопасности компьютера. Поддерживаемые операционные системы: Windows 95, 98, Millennium, NT, 2000, XP. Интерфейс программы приведен на рисунке ниже:

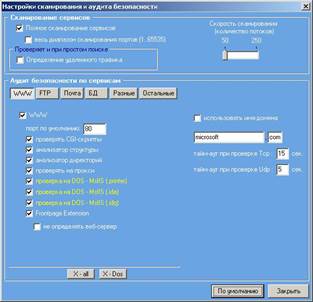

"Сканеры" - включает в себя сканер безопасности и простой сканер портов. Сканер безопасности ищет на удаленном компьютере сервисы, указанные в файле extServ.xsp и пытается их идентифицировать. Каждый сервис проверяется на различные уязвимости. Степень опасности той или иной уязвимости отображается различными цветами, начиная с зеленого и заканчивая красным. Легенду вывода данных можно посмотреть, нажав ссылку "Легенда". простой поиск - осуществляет только запрос на DNS-сервер и пинг. Остальные сервисы игнорируются, даже если они включены в настройках аудита, за исключением - определение удаленного трафика. всплывающее окно - после окончания проверки будет показано окно с указанием количества найденных уязвимостей. настройки - позволяют настраивать сканер безопасности на аудит определенных сервисов и изменять параметры поиска.

Внимание!!! Проверки, обозначенные желтым цветом, являются проверками на DOS-атаки (отказ в обслуживании) и могут привести к остановке некоторых сервисов или к полной перезагрузке проверяемого объекта. [Полное сканирование сервисов] перед началом работы сканер безопасности производится сканирование портов компьютера по списку сервисов указанных в файле extServ.xsp. [Скорость сканирования] на модемных соединениях и при плохой связи не рекомендуется использовать больше 50 потоков. [WWW] -> [не определять веб-сервер] отключает автоматическое определение веб-сервера, при этом осуществляется поиск по всей базе эксплойтов, независимо от веб-сервера. [использовать имя домена] если имя домена не удалось определить автоматически, то данные для проверок берутся отсюда. [тайм-аут при проверке TCP] по умолчанию стоит 15 секунд. На модемных соединениях рекомендуется увеличить это значение до 30. [тайм-аут при проверке UDP] по умолчанию стоит 5 секунд. На модемных соединениях рекомендуется увеличить это значение до 15. [Определение удаленного трафика] при указании этой опции происходит попытка определить исходящий трафик на удаленном компьютере. Это работает в 60-70% случаев согласно RFC 791. Если трафик не определяется или он слишком мал (1-2 пакета), то скорее всего определить его не удалось. Время полной проверки элемента сети на безопасность может занимать от 5 минут до получаса в зависимости от количества запущенных сервисов и сложности их идентификации. "CGI" - включает в себя сканер веб-серверов, который осуществляет сканирование удаленного веб-сервера уязвимых скриптов. Содержит базу известных скриптов и Brute словарь, которые можно изменить через вкладки "Словарь" и "Файл". [сканировать через прокси] позволяет сканировать через анонимный прокси-сервер. [включать в заголовок Refer] позволяет включать в запрос к серверу поле Refer, которое показывает, откуда пришел запрос на веб-сервер. [маскировать от IDS] маскировать запросы к серверу, чтобы сканирование невозможно было обнаружить с помощью IDS (Intrusion Detection System). "Поиск" - включает в себя поиск определенного сервиса или рабочих компьютеров в пределах одной подсети. В поле "порт" вводится номер порта, в поле "тайм-аут" время ожидания при поиске сервиса. Выбирается либо поиск сервиса, либо простой пинг. "WhoIs" - включает в себя сервис WhoIs, который дает возможность определения полной информации об IP-адресе (страна, город, провайдер и его адрес и контактные телефоны). При вводе в поле адрес сокращенного названия страны и нажатии кнопки [Поиск], возвращается её полное. Например: RU - 'Russia'. "Прокси" - включает в себя определитель анонимности у прокси-сервера. В поле "Адрес компьютера, на который посылается запрос через прокси" должен быть IP-адрес своего компьютера, чтобы можно было получить ответ, прошедший через прокси-сервер. Свой IP-адрес определяется автоматически, но всё равно есть вероятность, что его придётся поменять (по ситуации). "TCP", "TCP-прокси" и "UDP и IP" - включают в себя удобные сервисы, с помощью которых можно: отправлять и принимать TCP и UDP пакеты, добавлять TCP пакеты в существующее соединение, прослушивать приходящие IP и ICMP пакеты.

ЗАДАНИЕ: Выполнить проверку, аналогичную по параметрам сканеру безопасности SSS для локальной машины, используя программу XSpider. Сравнить полученные результаты и обратить внимание на рекомендации, выдаваемые сканерами. ОТЧЕТ.

III. Контрольные вопросы 1. Перечислите проблемы, идентифицируемые системами анализа защищенности. 2. На каких уровнях могут функционировать средства анализа защищенности и на каком уровне функционируют наиболее распространенные? 3. Объясните механизм работы сканера, именуемый СКАНИРОВАНИЕ. 4. Объясните механизм работы сканера, именуемый ЗОНДИРОВАНИЕ. 5. Механизм реализации работы сканера - проверка заголовков. 6. Механизм реализации работы сканера - активные зондирующие проверки. 7. Механизм реализации работы сканера - имитация атак. 8. Назовите этапы проведения анализа при работе сканером безопасности. 9. Основные перспективы развития сканеров безопасности. 10. Типичные варианты применения сканеров безопасности. 11. Характеристики и настройки программы Shadow Security Scanner. 12. Характеристики и настройки программы XSpider.

IV. Контрольное задание 1. Контрольные задания по каждой программе находятся непосредственно после описания.

|