Основные модули

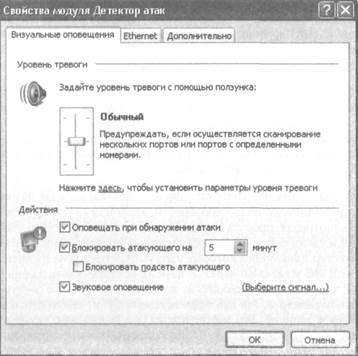

Возможности Outpost Firewall можно расширить с помощью подключаемых модулей, которые работают независимо друг от друга и от глобальных настроек. По умолчанию с Outpost Firewall устанавливается семь модулей, для настроек и за информацией о работе которых следует обратиться к категории Подключаемые модули в главном окне программы. Кратко рассмотрим назначение каждого модуля. С модулем Anti-Spyware вы уже сталкивались во время установки Outpost Firewall. Выбрав его на панели, можно просмотреть статистику работы этого модуля: базу и количество записей в ней, необходимость обновлений, количество обнаруженных объектов. Нажав кнопку Запустить проверку системы, вы можете проверить системные объекты с помощью Anti-Spyware-сканера. В этом же окне отображается статус модуля и объекты, находящиеся на карантине. На карантин автоматически помещается все, что модуль Anti- Spy ware посчитает подозрительным. Находящиеся там объекты можно удалить, восстановить или восстановить с добавлением в исключения. Модуль DNS выводит количество кэшированных, то есть запомненных записей DNS-запросов. В последующем при повторном обращении к ресурсу информация может быть взята из кэша, что ускоряет доступ к ресурсу. Для управления загрузкой модуля, количеством записей, временем хранения и прочими характеристиками выполняем команду Параметры > Подключаемые модули, в открывшемся окне щелкаем на строке DNS и нажимаем кнопку Свойства. Появившееся окно Свойства модуля DNS содержит две вкладки. На вкладке Общие настраиваются параметры кэширования и безопасности, а перейдя на вкладку Разное, можно просмотреть и отредактировать список кэшированных записей и указать список исключений, а также сайты DNS, информация о которых кэшировать-ся не будет. Так, количество дней, через которые запись будет удалена из кэша, указывается в поле Записи DNS устаревают через... дней на вкладке Общие, а общее количество записей — в поле Ограничить кэш DNS... записями. При этом не следует снимать флажки данных параметров, так как в таком случае будут сняты ограничения размера и количества записей. Это может привести к появлению устаревшей и недействительной информации, так как IP-адреса некоторых ресурсов могут изменяться, а значит, однажды, набрав имя узла, вы попадете совсем по другому адресу. Большое же количество записей приведет к увеличению времени поиска, и об ускорении работы в этом случае не может быть и речи. Модуль Детектор атак добавляет функции, обычно не свойственные для классических брандмауэров: обнаружение и предотвращение атак на ваш компьютер из локальной сети и Интернета. Модуль просматривает входящие данные на предмет наличия сигнатур известных атак, а также анализирует попытки сканирования и атаки, направленные на отказ в обслуживании (Denial of Service — DoS), и другие, в том числе и неизвестные, сетевые атаки. Выбрав этот пункт в главном окне программы, вы сможете просмотреть Журнал событий и узнать количество обнаруженных атак, сканирований, попыток подключений, а также информацию о последнем событии с указанием IP-адреса и DNS имени атакующего узла, типе и времени атаки. В самом низу окна приведен список заблокированных узлов. Для настройки параметров модуля щелкаем на его позиции правой кнопкой мыши и в контекстном меню выбираем пункт Свойства. Появившееся окно содержит три вкладки: Визуальные оповещения, Ethernet и Дополнительно (рис. 8). На вкладке Визуальные оповещения настраивается уровень тревоги и действия модуля при обнаружении атаки. Так, с помощью ползунка можно выбрать один из трех уровней тревоги: Безразличный, Обычный и Максимальный. Щелкнув на ссылке здесь, можно выставить для каждого уровня тревоги количество подозрительных пакетов, при достижении которого модуль предупредит пользователя. Установка

Рис. 8. Настройки модуля Детектор атак

флажка Оповещать при обнаружении атаки включает вывод предупреждающих сообщений, а Блокировать атакующего на... минут позволяет установить промежуток времени, на который IP-адрес нападающего узла будет заблокирован. На вкладке Ethernet настраивают защиту от некоторых атак, характерных для Ethernet и Wi-Fi-сетей. В частности, здесь следует включить ARP-фильтрацию, позволяющую защититься от подмены нападающим IP-адреса. В области Ethernet-атаки настраивается реакция модуля на такие атаки. Наконец, на вкладке Дополнительно можно отредактировать список атак, которые должен обнаруживать и предотвращать модуль. Каждая атака имеет краткое описание, но отключать что-либо рекомендую только в том случае, если вы четко осознаете, что делаете.

|