Гайдамакин Н. А. 20 страница

7.2.2.4. Надежное проектирование и администрирование Часть угроз безопасности информации возникает из-за непреднамеренных (или преднамеренных) ошибок на этапах жизненного цикла АИС — при разработке программного обеспечения СУБД; при проектировании и создании на базе СУБД конкретной АИС, и, в том числе, при проектировании системы разграничения доступа; при администрировании и сопровождении системы и, в том числе, при реагировании и действиях пользователей во внештатных ситуациях; при технологических операциях по резервированию, архивированию и восстановлению информации после сбоев; при выводе АИС из эксплуатации. С целью нейтрализации или снижения вероятности данных угроз применяются ряд организационно-технологических и технических средств, решений, объединяемых в общую группу технологий надежного проектирования и администрирования. Их также условно можно разделить на следующие подгруппы: • технологии надежной разработки программного обеспечения; • технологии надежного проектирования и создания АИС; • технические средства и специальный инструментарий администрирования АИС; • протоколирование и аудит процессов безопасности. Технологии надежной разработки программного обеспечения включают общие подходы к снижению ошибок при разработке программного кода и ряд более специфических аспектов, основанных на изначальном учете в концепции и структуре ядра системы (подсистема представления данных и подсистема доступа к данным) той или иной модели и технологий безопасности данных. Как показывает анализ выявленных уязвимостей в системах безопасности компьютерных систем, вероятность наличия и нахождения злоумышленниками брешей существенно выше в тех случаях, когда системы защиты реализуются в виде надстройки или внешней оболочки над ядром и интерфейсом исходных незащищенных систем. Технологии надежного проектирования и создания на базе программного обеспечения СУБД конкретных АИС направлены на предотвращение логических ошибок в информационной инфраструктуре систем и в подсистемах разграничения доступа, строящихся на основе поддерживаемой СУБД модели и технологий безопасности данных. В этом отношении основным и широко распространенным является структурно-функциональный подход. При наличии большого количества пользователей (субъектов) и объектов информационных систем (баз данных) схема разграничения доступа может быть очень сложной и запутанной, что создает трудности для администрирования и порождает предпосылки для логических ошибок. Для преодоления этой угрозы в рамках структурно-функционального подхода применяют технику рабочих групп. Рабочая группа объединяет пользователей, имеющих какое-либо общее технологическое отношение к базе данных (выполняющих похожие операции) и близкие параметры конфиденциальности по отношению к общим данным. Администратор системы может создавать рабочие группы, рассматривая их как коллективных пользователей, с определенной идентификацией и набором полномочий, т.е. с созданием специальных учетных записей для рабочих групп. Каждый пользователь обязательно должен являться членом какой-либо рабочей группы. Полномочия, определенные для рабочей группы, автоматически распространяются на всех пользователей — членов группы, что является отражением некоторых элементов зонально-функционального принципа разграничения доступа. Дополнительно для каждого пользователя в его личной учетной записи могут быть уточнены и конкретизированы его полномочия. Такой подход позволяет в большинстве случаев существенно уменьшить количество субъектов доступа в системе, сделать схему разграничения доступа более простой, «прозрачной» ч управляемой, и тем самым снизить вероятность таких логических ошибок как неправильное предоставление доступа конкретного пользователя к конкретному объекту, превышение полномочий конкретного пользователя по доступу к ряду объектов, предоставление избыточных прав доступа и т.п. Процессы в базе данных в технологиях рабочих групп помечаются как меткой пользователя, так и меткой рабочей группы, и, соответственно ядро безопасности СУБД проверяет подлинность обеих меток. Проектирование системы доступа на основе технологии рабочих групп может проводиться «сверху» (дедуктивно) и «снизу» (индуктивно). В первом способе сначала на основе анализа функциональной структуры и организационной иерархии пользователей (субъектов) формируются рабочие группы и осуществляются групповые назначения доступа. Далее каждый пользователь при его регистрации в системе включается в состав одной или нескольких групп, отвечающих его функциям. И, наконец, в заключение для каждого пользователя анализируются особенности его функциональных потребностей и доверительных характеристик и при необходимости осуществляются индивидуальные дополнительные назначения доступа. Формирование групп, групповые и индивидуальные установки доступа при этом осуществляются администратором системы, что соответствует принудительному способу управления доступом. Такой подход позволяет снизить вероятность ошибочных назначений доступа и обеспечивает жесткую централизованную управляемость системой доступа, но может порождать, в свою очередь, дублирование групповых и индивидуальных полномочий доступа субъектов к объектам (проблема дублирования), а также избыточность доступа субъекта к одним и тем же объектам через участие в разных группах (проблема пересечения групп или в более широком смысле проблема оптимизации групп). При втором (индуктивном) способе проектирования рабочих групп первоначально осуществляются индивидуальные назначения доступа субъектов (пользователей) к объектам. Назначения производятся на основе опроса и анализа функциональных потребностей и доверительных характеристик пользователей, и могут осуществляться администратором системы (принудительный способ управления доступом) или через индивидуальные запрашивания субъектами доступа владельцев объектов (принцип добровольного управления доступом). Далее, уже администратором системы, производится анализ общих или схожих установок доступа у различных субъектов, на основе которого они объединяются в рабочие группы. Выделенные общие установки доступа используются в качестве групповых назначений доступа. При этом анализ схожести доступа при большом количестве субъектов и объектов представляет непростую задачу и решается администратором системы в значительной степени эвристически. Дополнительным организационным способом повышения надежности и безопасности в процессе администрирования и сопровождения системы является разделение общего администрирования и администрирования безопасности. Общий администратор строит, поддерживает и управляет информационной инфраструктурой системы — информационно-логическая схема, категорирование конфиденциальности объектов (ресурсов и устройств), интерфейсные и диалоговые элементы, формы, библиотеки запросов, словарно-классификационная база, резервирование и архивирование данных. Администратор безопасности организует и управляет системой разграничения доступа — доверительные характеристики (допуска) пользователей, конкретные назначения доступа, регистрация и формирование меток доступа пользователей. Доступ к массиву учетных записей пользователей имеет только администратор безопасности. Совмещение функций общего администрирования и администрирования безопасности одновременно одним пользователем* не допускается, что объективно повышает надежность системы. * То есть администратор в течение одного сеанса работы может выполнять только одну функцию (роль) — или общего администратора или администратора безопасности.

Технические средства и специальный инструментарий администрирования АИС применяются для создания условий и возможностей восстановления данных после всевозможных сбоев, обеспечения более эффективной работы АИС, и уже рассматривались в п. 7.1. Протоколирование и аудит событии безопасности являются важным средством обеспечения управляемости состоянием и процессами безопасности, создают условия для расследования фактов нарушения информационной безопасности, анализа и исключения их причин, снижения отрицательных последствий и ущерба от них. Документированию подлежат все события, критичные с точки зрения безопасности в системе: • вход/выход пользователей; • регистрация новых пользователей, смена привилегий и назначений доступа (все обращения к массивам учетных записей); • все операции с файлами (создание, удаление, переименование, копирование, открытие, закрытие); • обращения к/из удаленной системе(ы). При этом по каждому такому событию устанавливается минимально необходимый перечень регистрируемых параметров, среди которых: • дата и время события; • идентификатор пользователя-инициатора; • тип события; • источник запроса (для распределенных систем — сетевое имя терминала, рабочей станции и т. п.); • имена затронутых объектов; • изменения, внесенные в учеты в системы, в том числе в массивы учетных записей; • метки доступа субъектов и объектов. В СУБД такой подход хорошо вписывается в событийно-процедурную технологию с использованием техники журнализации. При этом доступ к журналу событий имеет только администратор безопасности, который при обнаружении фактов или признаков нарушений безопасности имеет возможность восстановления хода событий, анализа и устранения источников и причин нарушения безопасности системы. В этом отношении журнал событий безопасности является необходимым средством аудита безопасности. Аудит безопасности заключается в контроле и отслеживании событий в системе с целью выявления, своевременного обнаружения проблем или нарушений безопасности и сигнализации об этом администратору безопасности. Ввиду того что процессы доступа, различных процедур, операций, информационных потоков в компьютерных системах являются многоаспектными, не строго детерминированными, т. е. частично или полностью стохастическими, разработка аналитических, алгоритмических или иным образом аналитических автоматизированных процедур обнаружения фактов и признаков нарушений информационной безопасности является чрезвычайно сложной и неопределенной задачей. Поэтому в настоящее время разрабатывается ряд эвристических и нейросетевых технологий, которые в некоторых случаях с успехом воплощаются в специальном программном инструментарии администратора безопасности, обеспечивая автоматизированный аудит безопасности системы.* * В простейших и наиболее распространенных случаях такой инструментарии основывается на базе ранее выявленных для данной компьютерной системы (ОС, СУБД) брешей безопасности при различных вариантах информационно-логической и информационно-транспортной инфраструктуры и работает по принципу антивирусных сканеров.

Таким образом, набор технологических задач, подходов, средств и инструментов, обеспечивающих практическую реализацию аксиоматических принципов, моделей и политик безопасности чрезвычайно широк, что объективно требует некоторой единой шкалы требований, методик разработки и оценки (сертификации) защищенных систем по вопросам безопасности. Данные задачи обеспечивают стандарты защищенных систем, представленные в нашей стране «Руководящими документами Государственной технической комиссией при Президенте РФ по защите информации от несанкционированного доступа». 7.2.3. Требования и классы защищенности автоматизированных (информационных) систем в «Руководящих документах...» Государственной технической комиссии при Президенте РФ Руководящие документы Гостехкомиссии при Президенте РФ, изданные в 1992 г., являются отечественными стандартами в сфере построения защищенных информационных систем. Методологической основой руководящих документов, определяющей систему взглядов на проблему информационной безопасности и основные принципы защиты компьютерных систем, является «Концепция защиты СВТ и АС от несанкционированного доступа (НСД) к информации». «Концепция...» разделяет требования безопасности к средствам вычислительной техники как совокупности программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем, и требования безопасности к автоматизированным системам.* * Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций (по ГОСТ 34.003-90).

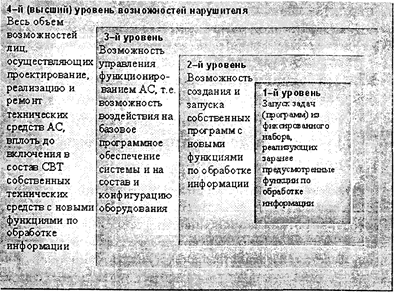

Особенностью руководящих документов является акцентирование требований в основном на первой составляющей безопасности информации — конфиденциальности (защите от несанкционированного доступа) и частично второй составляющей — целостности (защите от несанкционированного изменения информации). «Концепция...» классифицирует модели нарушителя по четырем иерархическим уровням возможностей, содержание которых приведено на рис. 7.6.

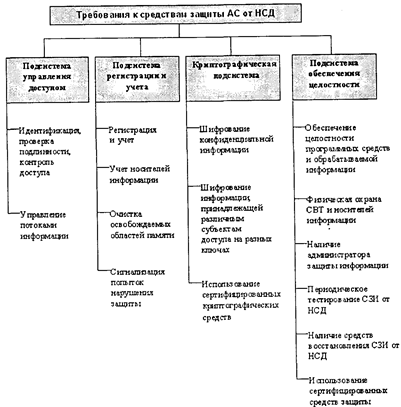

Рис. 7.6. Уровни возможностей нарушителя, установленные в руководящих документах Гостехкомиссии В своем уровне нарушитель является специалистом высшей квалификации, знает все об АС и, в частности, о системе и средствах защиты. Требования по классам защищенности АС разделяются на основе трех признаков: • наличие вАС информации различного уровня конфиденциальности; • наличие или отсутствие различий в уровне полномочий пользователей; • наличие коллективного или индивидуального режима обработки данных. Требования к средствам защиты информации (СЗИ) в руководящих документах определяются совокупностью параметров по ряду подсистем защиты, схема и структура которых приведены на рис. 7.7.

Рис. 7.7. Составляющие и структура требований к СЗИ в АС в руководящих документах Гостехкомиссии В соответствии с этими признаками руководящие документы выделяют три группы классов защищенности, приведенные на рис. 7.8.

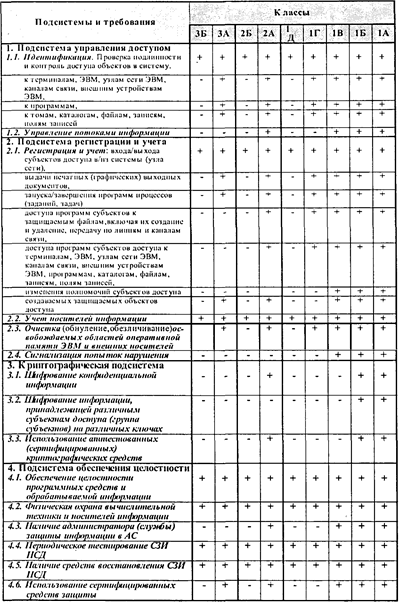

Рис. 7.8 Группы и классы защищенности АС от НСД в руководящих документах Гостехкомиссии Каждая группа, в свою очередь, подразделяется на ряд подгрупп-классов, что в совокупности определяет 9 классов защищенности АС, иерархия которых характеризуется уже упоминавшимися особенностями конфиденциальности информации, полномочиями пользователей, режимом обработки и уровнем предъявляемых требований к средствам защиты — 1А, 1Б,1В,1Г,1Д,2А,2Б,3А,3Б.* * Классы перечислены по направлению снижения требований к уровню защищенности.

Перечень требований по конкретным классам защищенностиАС от НСД представлен в таблице 7.2. Таблица 7.2 Требования к классам защищенностиАС

В краткой характеристике можно отметить следующее. Группа 3 классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. В группе устанавливается два класса — 3Б и 3А. В классе 3Б, соответствующем низшему уровню защиты, регламентируются требования обязательной парольной идентификации и аутентификации пользователя при входе в систему, регистрации входа/выхода пользователей, учета используемых внешних носителей, обеспечения целостности средств защиты информации (СЗИ), обрабатываемой информации и программной среды, а также наличие средств восстановления СЗИ. В классе 3А выполняются все требования класса 3Б и дополнительно устанавливаются требования по регистрации распечатки документов, физической очистке освобождаемых областей оперативной памяти и внешних носителей, усиливаются требования по обеспечению целостности СЗИ и программной среды через проверку целостности при каждой загрузке системы, периодическое тестирование функций СЗИ при изменении программной среды и персонала АС. Группа 2 классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. В группе также устанавливается два класса — 2Б и 2А. Регламентируемые требования класса 2Б в основном совпадают с требованиями класса 3Б с некоторым усилением требований по подсистеме обеспечения целостности (при загрузке системы). В классе 2А выполняются все требования класса 2Б с усилением требований по подсистеме управления доступом (идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств, а также программ, томов, каталогов, файлов, записей, полей записей, что обеспечивает избирательное управление доступом) и усилением требований по подсистеме регистрации и учета (регистрация не только входа/выхода субъектов, но загрузки и инициализации операционной системы, программных остановов, регистрация выдачи документов, запуска программ, обращений к файлам и другим защищаемым объектам, автоматический учет создаваемых файлов, что обеспечивает регистрацию всех потенциально опасных событий). Дополнительно регламентируется управление потоками информации с помощью меток конфиденциальности (элементы полномочного управления доступом), очистка освобождаемых участков оперативной и внешней памяти, а также шифрование всей конфиденциальной информации, записываемой на совместно используемые различными субъектами доступа носители данных. Группа 1 классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация различных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов—1Д, 1Г, 1В, 1Б и 1А. Класс 1Д включает требования, содержательно и идеологически совпадающие с требованиями классов 3Б и 2Б. Класс 1Г помимо выполнения всех требований класса 1Д включает требования, содержательно и идеологически сходные с требованиями класса 2А (за исключением требований по шифрованию информации) с учетом различий в полномочиях пользователей — избирательное управление доступом в соответствии с матрицей доступа, регистрация потенциально опасных событий, очистка освобождаемых участков оперативной и внешней памяти. Класс 1В включает выполнение всех требований класса 1Г. Дополнительно регламентируется полномочное управление доступом (метки конфиденциальности объектов и полномочия субъектов доступа), усиливаются требования к подсистеме регистрации опасных событий, вводится требование наличия администратора защиты и его интерактивного оповещения о попытках несанкционированного доступа. Класс 1Б включает все требования класса 1В и дополнительно требования по шифрованию информации (аналогично классу 2А). Класс 1А (высший уровень защиты) включает все требования класса 1Б с дополнительным требованием использования разных ключей шифрования различными субъектами доступа. Руководящие документы Гостехкомиссии, изучение опыта создания и эксплуатации защищенных АС позволяют выделить некоторые методические и организационные аспекты разработки защищенныхАС, заключающиеся в следующей последовательности действий: • анализ информационных ресурсов разрабатываемой АС и категорирование их конфиденциальности (определение объектов защиты); • анализ основных угроз объектам защиты и разработка модели (уровня возможностей) нарушителя; • определение комплекса организационных мер, программно-технических решений и средств нейтрализации угроз защищаемым объектам (формирование политики и модели безопасности данных) и определение необходимого класса (уровня) защиты; • формирование основных технических решений по разработке СЗИ создаваемой АС с требуемым уровнем (классом) безопасности; • разработка, сертификационные испытания или приобретение сертифицированных СЗИ (защищенных систем), приемка в эксплуатацию. Основополагающим принципом создания защищенных АС является изначальное включение основных технических решений по подсистемам СЗИ в эскизный и рабочий проекты создания АС, т. к. процессы обеспечения безопасности данных, как уже отмечалось, должны реализовываться на уровне ядра системы (ядраОС, СУБД). В более детальном виде вопросы создания защищенных систем регламентируются в специальном документе Гостехкомиссии — «Временном положении по организации, изготовлению и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники» (1992 г.) Для сертификации разрабатываемых защищенных систем и средств защиты в Российской Федерации созданы соответствующие системы сертификации, находящиеся в компетенции ФАПСИ при Президенте РФ (система РОСС RU.000103001 — криптографические средства защиты) и Гостехкомиссии при Президенте РФ (система РОСС RU.000101.БИОО — СВТ, ОС, СУБД, АС, общесистемные и специализированные программные и технические средства). По данным на июнь 2000 года среди общедоступных профессиональных коммерческих СУБД на российском рынке сертификат Гостехкомиссии класса 1Б имеют отечественная промышленная реляционная СУБД «ЛИНТЕР» (версия 5.х), относящаяся к классу систем «Клиент-сервер», разработанная и поддерживаемая Воронежским НПП «РЕЛЭКС», и специально подготовленный единичный экземпляр СУБД Oracle, версии 7.х. Вопросы и упражнения 1. Какие (функции администратора связаны с проектированием и вводом АИС в эксплуатацию? 2. Поясните цели и различия операций резервирования и архивирования данных. 3. Какие операции обеспечивают надежность и работоспособность данных АИС? 4. Объясните цели, задачи и суть процессов журнализации в базах данных. 5. Какие задачи, и какими способами решаются в процессе ревизии баз данных? 6. Поясните необходимость и возможное содержание администрирования базы данных в однопользовательских АИС. 7. Дайте определение угрозам безопасности информации и поясните, ущерб каким свойствам (составляющим, характеристикам) информации они наносят в результате своего осуществления? 8. В чем заключается содержание, соотношение и различия понятии политики и моделей безопасности? 9. Дайте определения назначению, функциям и месту монитора безопасности в структуре и функционировании защищенных информационных систем. 10. Приведите определение и поясните суть принципа дискреционного разграничения доступа, способов его организации и управления им. 11. Объясните принцип мандатного разграничения доступа и основные ограничения политики безопасности в модели Белл—ЛаПадула. 12. Почему идентификация и аутентификация являются обязательными технологическими процессами в защищенных компьютерньк системах? 13. Приведите схему аутентификации объектов и поясните основные ее элементы. Где и в каком виде хранятся аутентификаторы? 14. Что является внутренним образом объекта аутентификации в парольных системах? Каковы достоинства и недостатки парольных систем? 15. Какие задачи решаются на основе технологии меток (дескрипторов) доступа? 16. Какие функции обеспечивают языки безопасности баз данных? 17. Какую модель безопасности, принципы организации и управления доступом обеспечивают SQL-инструкции GRAND и REVOKE? 18. Дайте определение «представления» базы данных. В чем преимущества и недостатки техники представлений в процессах разграничения доступа к данным? 19. Перечислите и поясните основные направления в расширениях языка SQL в реляционных СУБД для реализации более совершенных и надежных систем безопасности данных. 20. Структура базы данных «Табель рабочего времени» содержит следующие таблицы: •«Сотрудники» — Таб.№, ФИО, Должность; • «Подразделение» — №№, Наименование, Руководитель; • «Табель» — Таб.№ сотрудника. Дата, Кол-во отработанных часов; • «Нетрудоспособность» — Tu6.№ сотрудника, Причина/Диагноз, Дата начала, Дата окончания, Наличие справки; • «Отпуска» — Таб.№ сотрудника, Вид, Дата начала, Дата окончания. Текущие данные вносятся уполномоченными сотрудниками (табельщиками) по своим подразделениям. Для работы и доступа только к «своим» данным составьте представления объектов (таблиц) базы данных табельщику Иванову из отдела снабжения и предоставьте ему соответствующий доступ. 21. Структура базы данных «Учредительство» содержит следующие таблицы: • «Лицо» — Код, ФИО, Дата рождения. Месторождения, Паспортные данные; • «Организация» — Код ОКПО, Наименование, Условное наименование, Профиль деятельности (Производственный, Коммерческий, Посреднический, научно-производственный), Организационная форма (ЗАО, ОАО, и т. д.). Код Руководителя, Код глав. бухгалтера, Телефон; • «Учредительство»— Код, Код учредителя-лица, Код учредителя-организации, Код учрежденной организации, Дата учреждения, Данные документа учредительства, Доля капитала, Форма капитала; • «Адрес» — Код, Код Лица, Код Организации, Город, Район, Улица, № дома, № квартиры, Дата начала, Дата окончания. Вводом и корректировкой данных занимаются несколько сотрудников, за каждым из которых закрепляется регистрация и ведение БД по различным организационным формам, профилю деятельности и району размещения регистрируемых организации. Для работы и доступа только к «своим» данным составьте представления объектов (таблиц) базы данных сотруднику Петрову, отвечающему за регистрацию посреднических акционерных обществ, размещающихся в Железнодорожном районе, и предоставьте ему соответствующий доступ. 22. Какие проблемы безопасности призваны решать технологии надежного проектирования и администрирования? 23. Что такое рабочая группа пользователей? Почему техника рабочих групп повышает безопасность в информационных системах? 24. В базе данных «Штаты подразделений» содержатся следующие таблицы: • «Сотрудники»— Таб.№, ФИО, Подразделение, Должность (шт. категория); • «Штатные категории» — Код категории, Наименование (Начальник отдела. Зам. начальника отдела. Начальник сектора, Ведущий инженер. Старший инженер. Инженер, Техник), должностной оклад; • «Подразделения»— №№, Наименование, Руководитель; • «Штаты» — №№ подразделения, Код штатной категории, Количество должностей. База данных необходима для обеспечения работы руководителей структурных подразделений (справочные функции), сотрудников отдела кадров (ведение базы данных) и бухгалтерии (использование в начислении заработной платы). Составьте и обоснуйте целесообразную систему рабочих групп пользователей и таблицу доступа к объектам базы данных. 25. В базе данных «Преподаватели и занятия» содержатся следующие таблицы: • «Преподаватели» — Таб.№, ФИО, Кафедра (Истории, Архивоведения, Документоведения), Должность (Зав.каф, Профессор, Преподаватель, Ассистент), Ученая степень (Кандидат наук, Доктор наук), Ученое звание (Старший научный сотрудник, Доцент, Профессор, Академик); • «Контракты/Труд.Соглашения» — №№. Код Преподавателя, Дата заключения, Срок действия, Ставка, Особые условия; • «Дисциплины»— Код дисциплины, Наименование, Количество часов в учебном плане, Форма отчетности (Экзамен, Дифференцированный зачет. Зачет); • «Занятия» — Дата, Время (1-я пара, 2-я пара, 3-я пара, 4-я пара). Аудитория, Вид (Лекция, Практическое занятие, Семинар, Лабораторная работа. Экзамен, Зачет), Преподаватель, Дисциплина, Код уч. группы; • «Итоги сессии» — Код, Семестр, Код дисциплины, Код Студента, Отметка, Код Преподавателя • «Учебные группы» — Код группы (И101, И102, И103, И104, И105 и т.д.), Специализация (История, Архивоведение, Документоведение), Таб.№ _ старосты, Таб.№№_куратора; • «Студенты» — Таб.№№, ФИО, Год рождения, Уч. группа, Отметка о переводе на след.курс. База данных необходима для методистов учебного отдела (составление и ведение расписания занятий, учетная работа по распределению студентов по группам, итогам сессий), профессорско-преподавательскому составу (справки по расписанию занятий), работникам отдела кадров (ведение установочных данных по преподавателям и студентам), студентам (справки по расписанию занятий). Составьте и обоснуйте целесообразную систему рабочих групп пользователей и таблицу доступа к объектам базы данных. 26. Какие функции выполняют стандарты защищенности информационных (компьютерных) систем? Какие из них (зарубежные и отечественные) регламентируют АИС (СУБД)? 27. Поясните соотношение уровней возможностей нарушителя по Руководящим документам Гостехкомиссии с категориями специалистов—разработчик ПО АИС, системный программист, администратор АИС, прикладной программист, пользователь.

|